Ce sujet a été résolu

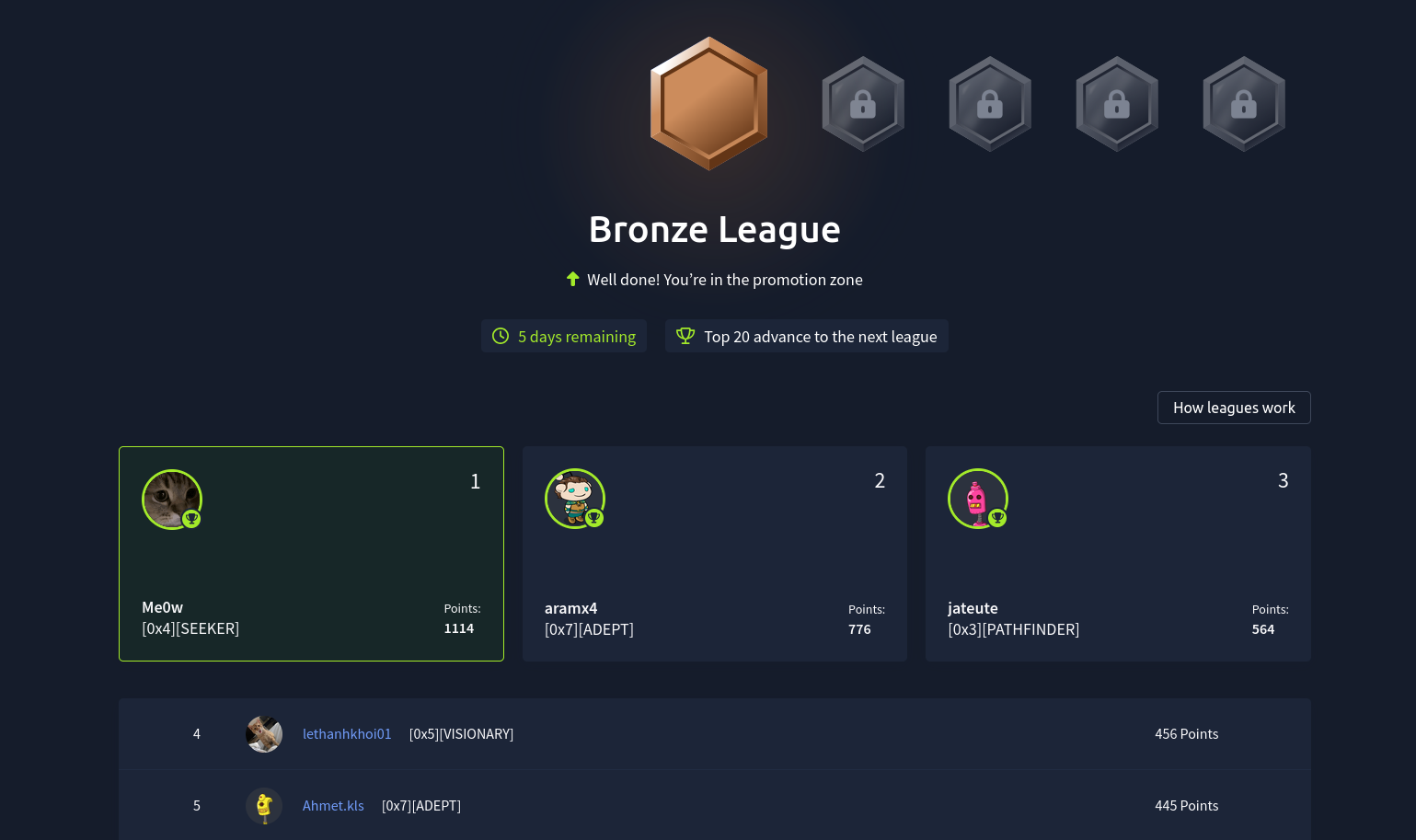

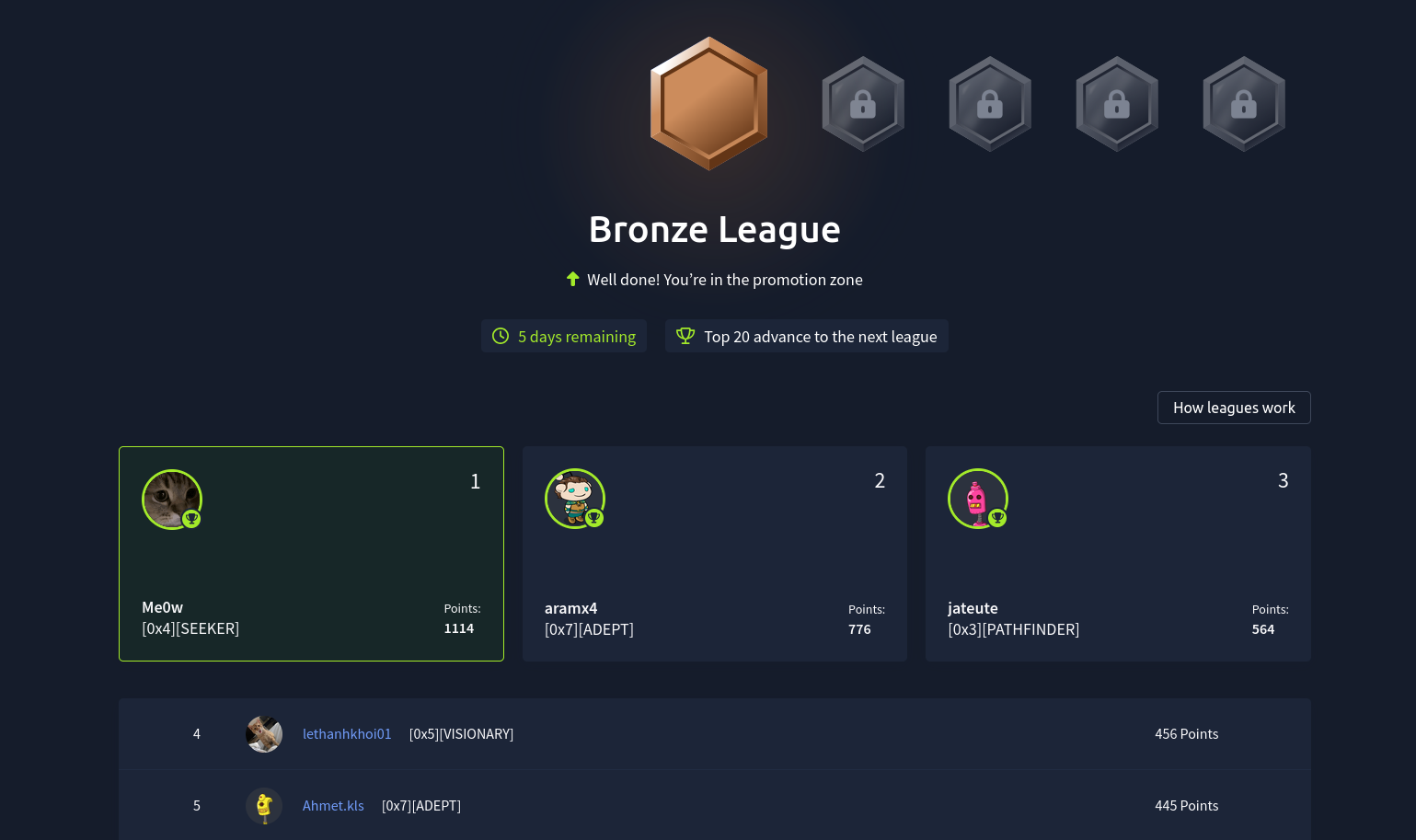

Me0w

9 mois

De ce que je vois depuis le pannel le SOC Simulator for teams qui est en "coming soon"

Il y a aussi CTF for teams "Build your own CTF event for you and your team. Learn and compete on a scoreboard." ou tu peux créer un CTF à faire ensembles mais je n'ai jamais testé

Tu aussi quelques défis de team en bas sur la page https://tryhackme.com/workspace

https://tryhackme.com/workspace

Il y a aussi CTF for teams "Build your own CTF event for you and your team. Learn and compete on a scoreboard." ou tu peux créer un CTF à faire ensembles mais je n'ai jamais testé

Tu aussi quelques défis de team en bas sur la page

#CB99C9

il y a 9 mois

Je viens de finir un SOC, c'est assez incompréhensible comme truc.

En fait, le scénario que j'ai fait me demande de classer des alertes de phishing, on doit les classer selon deux catégories :

- False positive

- True positive

J'ai terminé le scénario en trouvant tous les true positive, mais bizarrement, ça m'a pas laissé le temps de séléctionner les faux positifs, et la notation semble être affectée par ça..

Bref, c'est vraiment pas clair pour moi, vous comprendrez peut-être mieux.

En fait, le scénario que j'ai fait me demande de classer des alertes de phishing, on doit les classer selon deux catégories :

- False positive

- True positive

J'ai terminé le scénario en trouvant tous les true positive, mais bizarrement, ça m'a pas laissé le temps de séléctionner les faux positifs, et la notation semble être affectée par ça..

Bref, c'est vraiment pas clair pour moi, vous comprendrez peut-être mieux.

il y a 9 mois

Pepe

9 mois

Je viens de faire "TryHack3M: Bricks Heist", c'était vachement dur pour un "Easy"

Oui même les easy sont assez compliqué pour le moment, j'ai l'impression d'avoir fais les plus simples et je commence à suer sur ceux que je fais là

Je viens de voir la description de celui que tu as fais, il n'a pas l'air facile du tout

Tiens deux room plus simple si jamais :

- https://tryhackme.com/room/epoch

https://tryhackme.com/room/epoch

- https://tryhackme.com/room/surfer

https://tryhackme.com/room/surfer

Je viens de voir la description de celui que tu as fais, il n'a pas l'air facile du tout

Tiens deux room plus simple si jamais :

-

-

#CB99C9

il y a 9 mois

Me0w

9 mois

Je viens de finir un SOC, c'est assez incompréhensible comme truc.

En fait, le scénario que j'ai fait me demande de classer des alertes de phishing, on doit les classer selon deux catégories :

- False positive

- True positive

J'ai terminé le scénario en trouvant tous les true positive, mais bizarrement, ça m'a pas laissé le temps de séléctionner les faux positifs, et la notation semble être affectée par ça..

Bref, c'est vraiment pas clair pour moi, vous comprendrez peut-être mieux.

En fait, le scénario que j'ai fait me demande de classer des alertes de phishing, on doit les classer selon deux catégories :

- False positive

- True positive

J'ai terminé le scénario en trouvant tous les true positive, mais bizarrement, ça m'a pas laissé le temps de séléctionner les faux positifs, et la notation semble être affectée par ça..

Bref, c'est vraiment pas clair pour moi, vous comprendrez peut-être mieux.

Je n'ai pas encore test ça de mon côté, je te dirais si je comprends un peu mieux le truc, mais je doute

#CB99C9

il y a 9 mois

Oui même les easy sont assez compliqué pour le moment, j'ai l'impression d'avoir fais les plus simples et je commence à suer sur ceux que je fais là

Je viens de voir la description de celui que tu as fais, il n'a pas l'air facile du tout

Tiens deux room plus simple si jamais :

- https://tryhackme.com/room/epoch

https://tryhackme.com/room/epoch

- https://tryhackme.com/room/surfer

https://tryhackme.com/room/surfer

Je viens de voir la description de celui que tu as fais, il n'a pas l'air facile du tout

Tiens deux room plus simple si jamais :

-

-

Les deux sont premium chef

il y a 9 mois

Les deux sont premium chef

Ah merde j'ai pas fais gaffe

Tu as elle en free en exploit web : https://tryhackme.com/room/md2pdf

https://tryhackme.com/room/md2pdf

Tu as elle en free en exploit web :

#CB99C9

il y a 9 mois

Je fav

il y a 9 mois

Temps indicatif : 20 minutes, c'est du troll ou bien ???

il y a 9 mois

Temps indicatif : 20 minutes, c'est du troll ou bien ???

Oui ils troll pour le coup, il n'est pas très facile

#CB99C9

il y a 9 mois

Oui ils troll pour le coup, il n'est pas très facile

En fait j'ai validé peu de temps après mon message.

Conclusion : je devrais prendre plus de temps au niveau de la phase de reconnaissance. J'ai tendance à commencer l'exploitation trop tôt (ce qui me fait juste perdre du temps inutilement).

D'abord, j'ai scanné la machine cible, on apprend qu'il y a deux sites sur le serveur web, l'un sur le port 80 et l'autre sur le port 5000.

Sur le port 80, ça semble être le site de l'utilitaire de conversion et avec un peu de guessing (ou via un bruteforce de répertoire) sur les deux serveurs, on arrive à trouver une page d'administration sur http://ip_machine_distante:5000/admin sauf que quand on s'y rend on nous indique que la page n'est accessible que depuis localhost (donc le réseau interne à la cible).

Pour ce qui est du formulaire sur la page d'accueil du site, j'ai d'abord pensé à une faille de type File Inclusion (ce qui n'a pas vraiment de sens rétrospectivement puisque c'est un champ de saisie textuel (form-data) et non un champ de type file).. J'ai perdu du temps à essayer de manipuler le Content-Type et le corps de la requête vers /convert pour essayer de faire passer la saisie pour un fichier php (sait-on jamais..).

Impasse, je décide d'analyser le fichier pdf produit avec exiftool (et la, tout va s'accélérer d'un coup). Dans les métadonnées, je remarque le nom et la version du logiciel utilisé pour convertir le markdown en pdf : "wkhtmltopdf 0.12.5". Après une petite recherche sur internet, je m'aperçois que ce produit est vulnérable à l'injection de code html, ce qui permet de forger un requête côté serveur (Server Side Request Forgery).

Sachant tout ça, j'ai simplement commencé par mettre un <a href></a> vers l'ip du site, et effectivement, le pdf contenait bien un hyperlien qui me redirigeait là ou je demandais.

Donc il suffisait d'incorporer une iframe dont la source pointe vers l'url : http://localhost:5000/admin dans le champs de saisie pour que le contenu de l'iframe soit copié dans le fichier pdf.

Ici, on profite du fait que le serveur se connecte à son localhost et écrit le contenu dans le fichier pdf. La page /admin n'est accessible que depuis le réseau local de la cible, ce qui est bien le cas ici, mais on profite de l'injection pour pouvoir lire le contenu nous même.

La page /admin contenait le flag, terminé.

Conclusion : je devrais prendre plus de temps au niveau de la phase de reconnaissance. J'ai tendance à commencer l'exploitation trop tôt (ce qui me fait juste perdre du temps inutilement).

il y a 9 mois

En fait j'ai validé peu de temps après mon message.

Conclusion : je devrais prendre plus de temps au niveau de la phase de reconnaissance. J'ai tendance à commencer l'exploitation trop tôt (ce qui me fait juste perdre du temps inutilement).

D'abord, j'ai scanné la machine cible, on apprend qu'il y a deux sites sur le serveur web, l'un sur le port 80 et l'autre sur le port 5000.

Sur le port 80, ça semble être le site de l'utilitaire de conversion et avec un peu de guessing (ou via un bruteforce de répertoire) sur les deux serveurs, on arrive à trouver une page d'administration sur http://ip_machine_distante:5000/admin sauf que quand on s'y rend on nous indique que la page n'est accessible que depuis localhost (donc le réseau interne à la cible).

Pour ce qui est du formulaire sur la page d'accueil du site, j'ai d'abord pensé à une faille de type File Inclusion (ce qui n'a pas vraiment de sens rétrospectivement puisque c'est un champ de saisie textuel (form-data) et non un champ de type file).. J'ai perdu du temps à essayer de manipuler le Content-Type et le corps de la requête vers /convert pour essayer de faire passer la saisie pour un fichier php (sait-on jamais..).

Impasse, je décide d'analyser le fichier pdf produit avec exiftool (et la, tout va s'accélérer d'un coup). Dans les métadonnées, je remarque le nom et la version du logiciel utilisé pour convertir le markdown en pdf : "wkhtmltopdf 0.12.5". Après une petite recherche sur internet, je m'aperçois que ce produit est vulnérable à l'injection de code html, ce qui permet de forger un requête côté serveur (Server Side Request Forgery).

Sachant tout ça, j'ai simplement commencé par mettre un <a href></a> vers l'ip du site, et effectivement, le pdf contenait bien un hyperlien qui me redirigeait là ou je demandais.

Donc il suffisait d'incorporer une iframe dont la source pointe vers l'url : http://localhost:5000/admin dans le champs de saisie pour que le contenu de l'iframe soit copié dans le fichier pdf.

Ici, on profite du fait que le serveur se connecte à son localhost et écrit le contenu dans le fichier pdf. La page /admin n'est accessible que depuis le réseau local de la cible, ce qui est bien le cas ici, mais on profite de l'injection pour pouvoir lire le contenu nous même.

La page /admin contenait le flag, terminé.

Conclusion : je devrais prendre plus de temps au niveau de la phase de reconnaissance. J'ai tendance à commencer l'exploitation trop tôt (ce qui me fait juste perdre du temps inutilement).

Excellent, c'est un très bon write-up que tu nous as fais là

J'ai le même soucis je passe trop rapidement à la phase d'exploitation alors que la phase de recon est vraiment très très importante en premier lieu

En tout cas tu a l'air de vraiment aimer, je suis content !

J'ai le même soucis je passe trop rapidement à la phase d'exploitation alors que la phase de recon est vraiment très très importante en premier lieu

En tout cas tu a l'air de vraiment aimer, je suis content !

#CB99C9

il y a 9 mois

Excellent, c'est un très bon write-up que tu nous as fais là

J'ai le même soucis je passe trop rapidement à la phase d'exploitation alors que la phase de recon est vraiment très très importante en premier lieu

En tout cas tu a l'air de vraiment aimer, je suis content !

J'ai le même soucis je passe trop rapidement à la phase d'exploitation alors que la phase de recon est vraiment très très importante en premier lieu

En tout cas tu a l'air de vraiment aimer, je suis content !

Effectivement, c'est comme un jeu pour moi

Et le système de points me rend à croc

Et le système de points me rend à croc

il y a 9 mois

Effectivement, c'est comme un jeu pour moi

Et le système de points me rend à croc

Et le système de points me rend à croc

Idem, c'est vraiment cool que tu le prends comme un jeu, c'est le meilleur moyen d'apprendre

Le système de points et de niveau est vraiment addictif effectivement, tu as aussi le système de league qui est bien sympa

Le système de points et de niveau est vraiment addictif effectivement, tu as aussi le système de league qui est bien sympa

#CB99C9

il y a 9 mois

Idem, c'est vraiment cool que tu le prends comme un jeu, c'est le meilleur moyen d'apprendre

Le système de points et de niveau est vraiment addictif effectivement, tu as aussi le système de league qui est bien sympa

Le système de points et de niveau est vraiment addictif effectivement, tu as aussi le système de league qui est bien sympa

Oui, apparemment je suis premier de la ligue bronze

Mais bon, le classement a encore le temps d'évoluer c'est vrai.

Je sais pas trop ce que ça signifie mais ça fait toujours plaisir d'être dans un classement.

Mais bon, le classement a encore le temps d'évoluer c'est vrai.

Je sais pas trop ce que ça signifie mais ça fait toujours plaisir d'être dans un classement.

il y a 9 mois

Joli

Je suis passé en silver league aujourd'hui, il va falloir que je fasse des points pour monter dans le classement

Je ne sais pas trop ce que ça signifie non plus, mais c'est motivant je trouve d'avoir un petit classement comme ça

Tiens d'ailleurs une room sympa que tu devrais aimer, c'est pas un chall mais ça t'apprends le top 10 des vulns de 2021, c'est vachement intéressant https://tryhackme.com/room/owasptop102021

https://tryhackme.com/room/owasptop102021

Je suis passé en silver league aujourd'hui, il va falloir que je fasse des points pour monter dans le classement

Je ne sais pas trop ce que ça signifie non plus, mais c'est motivant je trouve d'avoir un petit classement comme ça

Tiens d'ailleurs une room sympa que tu devrais aimer, c'est pas un chall mais ça t'apprends le top 10 des vulns de 2021, c'est vachement intéressant

#CB99C9

il y a 9 mois

Moi je veux juste apprendre à hacker la webcam de ma voisine, ça prend combien de temps ?

il y a 9 mois

Joli

Je suis passé en silver league aujourd'hui, il va falloir que je fasse des points pour monter dans le classement

Je ne sais pas trop ce que ça signifie non plus, mais c'est motivant je trouve d'avoir un petit classement comme ça

Tiens d'ailleurs une room sympa que tu devrais aimer, c'est pas un chall mais ça t'apprends le top 10 des vulns de 2021, c'est vachement intéressant https://tryhackme.com/room/owasptop102021

https://tryhackme.com/room/owasptop102021

Je suis passé en silver league aujourd'hui, il va falloir que je fasse des points pour monter dans le classement

Je ne sais pas trop ce que ça signifie non plus, mais c'est motivant je trouve d'avoir un petit classement comme ça

Tiens d'ailleurs une room sympa que tu devrais aimer, c'est pas un chall mais ça t'apprends le top 10 des vulns de 2021, c'est vachement intéressant

Je l'ai déjà fait, un des membre du workspace l'avait mentionné sur ce topic (c'était peut-être toi d'ailleurs), et je pense que c'est un pré-requis pour aborder les challenges sereinement.

il y a 9 mois

Je l'ai déjà fait, un des membre du workspace l'avait mentionné sur ce topic (c'était peut-être toi d'ailleurs), et je pense que c'est un pré-requis pour aborder les challenges sereinement.

Effectivement je l'avais déjà mentionné sur le topic car comme toi je pense que c'est un pré-requis pour comment les challenges en toute sérénité

Si tu trouves des rooms sympa n'hésite pas à les poster sur le topic, ça m'intéresse

Si tu trouves des rooms sympa n'hésite pas à les poster sur le topic, ça m'intéresse

#CB99C9

il y a 9 mois

Effectivement je l'avais déjà mentionné sur le topic car comme toi je pense que c'est un pré-requis pour comment les challenges en toute sérénité

Si tu trouves des rooms sympa n'hésite pas à les poster sur le topic, ça m'intéresse

Si tu trouves des rooms sympa n'hésite pas à les poster sur le topic, ça m'intéresse

Y'a celle-ci qui n'est pas trop longue mais plutôt sympa je trouve (je sais pas si tu l'as faite nonobstant) :

https://tryhackme.com/room/lofi

https://tryhackme.com/room/lofi

"Access this challenge by deploying both the vulnerable machine by pressing the green "Start Machine" button located within this task, and the TryHackMe AttackBox by pressing the "Start AttackBox" button located at the top-right of the page.

Navigate to the following URL using the AttackBox: http://MACHINE_IP and find the flag in the root of the filesystem.

Check out similar content on TryHackMe:

LFI Path Traversal

File Inclusion

Note: The web page does load some elements from external sources. However, they do not interfere with the completion of the room."

Si je devais résumer les infos importantes de l'énoncé :

Edit : au passage si tu as des rooms dans le même style que owasp 2021 j'aimerais bien, c'était super instructif et amusant.

"Access this challenge by deploying both the vulnerable machine by pressing the green "Start Machine" button located within this task, and the TryHackMe AttackBox by pressing the "Start AttackBox" button located at the top-right of the page.

Navigate to the following URL using the AttackBox: http://MACHINE_IP and find the flag in the root of the filesystem.

Check out similar content on TryHackMe:

LFI Path Traversal

File Inclusion

Note: The web page does load some elements from external sources. However, they do not interfere with the completion of the room."

Si je devais résumer les infos importantes de l'énoncé :

- "find the flag in the root of the filesystem." => trouver un flag.txt à la RACINE du système de fichier.

- "LFI Path Traversal" => C'est via cette faiblesse que tu trouveras un moyen d'inclure le fichier flag.txt

- "http://MACHINE_IP"; + "LFI Path Traversal" => indique que l'exploitation sera uniquement dans la portée de l'application web (c'est pas un challenge qui relève de l'exploitation d'un service)

Edit : au passage si tu as des rooms dans le même style que owasp 2021 j'aimerais bien, c'était super instructif et amusant.

il y a 9 mois