Ce sujet a été résolu

Introduction

Bonjour mes petits sorciers, ici on enseigne la magie noir et aujourd'hui on se retrouve pour un nouveau cours.

Le précédent cours est juste ici: https://onche.org/topic/7[...]urs-3-la-reconnaissance/1

https://onche.org/topic/7[...]urs-3-la-reconnaissance/1

J'ai pris vos feedback en compte et je pense que je vais faire un cours beaucoup plus court, le cours 3 était vraiment massif

. Je vais essayé de vous faire une breve explication puis vous mettre des ressources.

. Je vais essayé de vous faire une breve explication puis vous mettre des ressources.

Je vais essayer de faire tout ça en 1 seul post. L'énorme pavée aussi gros que magalie de la dernière fois à du en dégouté plus d'un. Cependant essayé quand même de lire la partie sur nmap, elle est assez importante et c'est un outil incontournable. Bref quelle vont être les notions du cours d'aujourd'hui mes petits sorciers?

On va tout d'abord aborder les trois outils les plus importants pour l'énumération web en surface :

- DirBuster (et tous ses dérivés)

- Wappalyzer (et quelques dérivés)

- Nmap (encore)

Ensuite, on va aborder quelques vulnérabilités :

- La XSS

- La SQL injection

- La LFI

Ensuite en conclusion j'aurais quelques petit exercices à vous donner, et un petit mot à dire.

Bien entendu tout les attaques qui vont être decrite doivent être fait sur un environnement qui vous appartient ou avec l'autorisation des propriétaire du site. Je ne suis en aucun cas responsable de ce que vous foutez avec.

Bon, je voulais faire une partie sur l'installation de Kali et WSL, mais pour que le cours soit moins long, je vous propose ce petit setup de Kali Linux en machine virtuelle proposé par cette vidéo. Il est nescessaire d'avoir cette installation pour reproduire les attaques quand je vais vous donner les exo. Donc installer moi ça et revenez quand ça sera fait.

Bon, généralement la règle d'or dans ce milieu, c'est d'éviter les gens qui portent le masque Anonymous à tout prix, parce qu'ils sont notoirement incompétents. Mais vu qu'installer une machine virtuelle n'est pas difficile, je vous laisse avec cette vidéo ce petit être tout bête

:

:

Hop Hop je te vois là toi, qui te cherche des excuse en disant que ton pc n'est pas assez puissant pour utiliser une machine virtuel sur son nokia 3510 déguisé en grille pain, tu vas utiliser le wsl. Cette technologie utilise la dockerisation, donc c'est comme une vm mais ça demande moins de ressource. Après il faut toujours favorisé la vm c'est beaucoup plus stable

:

:

Bon maintenant que tout est prêt on va pouvoir commencer

Outil d'énumération

dirsearch

Tout d'abord, quand nous énumérons un site, la première chose à faire est de chercher toutes les pages qui le constituent, en parcourant le site web, en cherchant des pages cachées en cliquant sur des liens ou en utilisant le fichier robots.txt, qui est présent par défaut sur la majorité des sites s'il est mal configuré.

Cependant, un outil peut nous aider : son nom est Dirsearch

Dirsearch est un outil en ligne de commande conçu pour effectuer des attaques par force brute sur les répertoires et fichiers des serveurs web. Son objectif principal est de découvrir des chemins cachés ou protégés. En gros, ça va utiliser plein de chemins préenregistrés dans un fichier texte et il va voir lesquels donnent ou non une mauvaise réponse.

Voilà un petit exemple:

J'ai un fichier text qui contient des nom de fichier connu sous cet forme:

cgi-bin

images

...

windham

woodbury

worcester

write-a-review

yellow-pages

Entre le mot "images" et "windham", il peut y avoir très peu de mots ou beaucoup. Plus il y en a, plus la wordlist est de qualité.

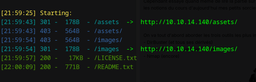

Maintenant j'ai un site sur sur l'ip 10.10.14.140, si j'utilise mon outil sur cette IP sous cette forme:

dirsearch -u http://10.10.14.140/ -w exemple.txt cela và nous donner le resultat suivant:

Il nous montre qu'il a trouvé le dossier images et assets. Si on utilise ça avec une autre wordlist beaucoup plus complète on peux trouver les info suivantes:

N'hésitez pas à rechercher de nouvelles wordlists pour obtenir des résultats plus efficaces. Le but est de trouver des pages qui ont été oubliées par les développeurs et de recueillir le maximum d'entrées utilisateur. Avec un peu de chance, vous trouverez la collection de photos de pieds d'un dev.

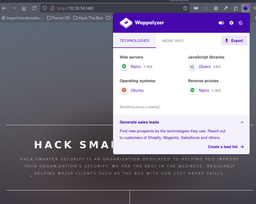

Wappalyzer

Wappalyzer est un outil d’analyse qui identifie les technologies utilisées par un site web, comme les CMS, frameworks, bibliothèques JavaScript, outils d’analyse, etc. Il est disponible sous forme d’extension de navigateur (Chrome, Firefox, Edge), d’application mobile et d’API.

Le but est de vraiment trouver des versions vulnérables voilà un exemple de sortie de wappalyzer:

Pour nmap vous avez le cours précédent mais n'oubliez par d'utilisezle -A.

L'importance de tout ça est de trouvé le plus d'information sur les versions des services utilisé pour créer un site et voir le plus d'entré ou un attaquant pourrais rentrer des informations. Pour les version on fait surtout ça pour trouver des CVE, qu'est ce que c'est que des CVE?

CVE (Common Vulnerabilities and Exposures) est un système de référencement des vulnérabilités de sécurité informatique. Chaque vulnérabilité reçoit un identifiant unique au format CVE-AAAA-NNNNN, où AAAA représente l'année de publication et NNNNN est un numéro unique attribué à la vulnérabilité. Avec les versions trouvé sur votre cible vous pouvez théoriquement trouver des vulnérabilité dans ce referencement. vous avez juste besoin de taper sur google:

<le nom de votre logiciel> <la version> CVE et vous trouverez.

Les vulnérabilté

Bon aujourd'hui on va parler de 3 vulnérabilité web que vous pouvez fréquement voir lors des audit

s:

s:

-La sql injection

-la XSS

-la LFI

c'est vraiment les trois vulnérabilité de bases que vous pouvez trouver si vous hacker des trucs.

commençon:

SQL INJECTION:

Définition :

L’injection SQL (SQL Injection) est une vulnérabilité de sécurité qui permet à un attaquant d’insérer ou d’exécuter des requêtes SQL arbitraires dans une base de données via une application vulnérable. Cette attaque exploite des failles dans le traitement des entrées utilisateur par une application qui interagit avec une base de données.

Elle peut conduire à :

• L'accès non autorisé aux données

• La modification ou suppression de données

• L'exécution de commandes malveillantes sur le serveur

• La prise de contrôle totale du système en exploitant d'autres failles

Elle existe sous 4 formes :

A. SQL Injection Classique

B. Blind SQL Injection

C. Union-Based SQL Injection

D. Error-Based SQL Injection

Aujourd'hui, on ne va se concentrer que sur la classique tomate oignon chef.

Imaginons que vous êtes sur un portail de connexion qui a cette forme :

Imaginons que lorsque vous envoyez une information au site, la requête en POST est envoyée au serveur :

[email protected]&&motdepasse=icionpouet

Si je rajoute une colonne à pseudonyme, alors la requête devient :

pseudonyme=test'@test.fr&&motdepasse=icionpouet

Ce qui nous donne une erreur sur la page... Mais pourquoi ?

Car le serveur prend notre requête HTML et la met dans une requête SQL qui permet de vérifier ce que vous avez entré.

SQL (Structured Query Language) est un langage de programmation utilisé pour interagir avec des bases de données relationnelles. Il permet de créer, manipuler et gérer des bases de données stockant des informations sous forme de tables.

Quand on met les informations que l'on a tapées, cela donne :

SELECT * FROM user WHERE user='$pseudonyme' AND password='$motdepasse'

Si vous ajoutez une colonne à pseudonyme, la requête devient la suivante :

SELECT * FROM user WHERE user='test'' AND password='icionpouet'

Ce qui va créer une erreur. Cependant, si vous ajoutez un --, qui correspond à un commentaire en SQL, cela va donner la requête suivante :

SELECT * FROM user WHERE user='test' -- ' AND password='icionpouet'

Tout ce qui est après -- n'est pas pris en compte, donc vous pouvez passer le portail de connexion sans avoir besoin du mot de passe.

Ce n'est qu'un exemple parmi tant d'autres, on aura l'occasion de voir d'autres exemples dans le futur.

Voilà une petite ressource pour vous aider, faite par ce petit juif séfarade :

LA XSS:

J'ai trop la flemme de faire 5000 screen pour celle là voilà une vidéo rapide qui explique le tout

:

:

https://www.youtube.com/watch?v=Bkg7JoBs2ac

https://www.youtube.com/watch?v=Bkg7JoBs2ac

La LFI:

La LFI (Local File Inclusion) est une vulnérabilité dans les applications web qui permet à un attaquant d’inclure et d’exécuter des fichiers locaux sur le serveur. Elle se produit lorsqu'un site web permet de charger un fichier sans validation correcte, ce qui peut mener à la lecture de fichiers sensibles et parfois à l'exécution de code arbitraire.

L'attaquant peut lire n'importe quel fichier si les permissions le permettent.

http://example.com/index.[...]ge=../../../../etc/passwd

ou

http://example.com/index.[...]../../../www/password.txt

voilà une petite ressource

https://www.youtube.com/watch?v=43_GdfM17V4

https://www.youtube.com/watch?v=43_GdfM17V4

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

Bonjour mes petits sorciers, ici on enseigne la magie noir et aujourd'hui on se retrouve pour un nouveau cours.

Le précédent cours est juste ici:

J'ai pris vos feedback en compte et je pense que je vais faire un cours beaucoup plus court, le cours 3 était vraiment massif

Je vais essayer de faire tout ça en 1 seul post. L'énorme pavée aussi gros que magalie de la dernière fois à du en dégouté plus d'un. Cependant essayé quand même de lire la partie sur nmap, elle est assez importante et c'est un outil incontournable. Bref quelle vont être les notions du cours d'aujourd'hui mes petits sorciers?

On va tout d'abord aborder les trois outils les plus importants pour l'énumération web en surface :

- DirBuster (et tous ses dérivés)

- Wappalyzer (et quelques dérivés)

- Nmap (encore)

Ensuite, on va aborder quelques vulnérabilités :

- La XSS

- La SQL injection

- La LFI

Ensuite en conclusion j'aurais quelques petit exercices à vous donner, et un petit mot à dire.

Bien entendu tout les attaques qui vont être decrite doivent être fait sur un environnement qui vous appartient ou avec l'autorisation des propriétaire du site. Je ne suis en aucun cas responsable de ce que vous foutez avec.

Bon, je voulais faire une partie sur l'installation de Kali et WSL, mais pour que le cours soit moins long, je vous propose ce petit setup de Kali Linux en machine virtuelle proposé par cette vidéo. Il est nescessaire d'avoir cette installation pour reproduire les attaques quand je vais vous donner les exo. Donc installer moi ça et revenez quand ça sera fait.

Bon, généralement la règle d'or dans ce milieu, c'est d'éviter les gens qui portent le masque Anonymous à tout prix, parce qu'ils sont notoirement incompétents. Mais vu qu'installer une machine virtuelle n'est pas difficile, je vous laisse avec cette vidéo ce petit être tout bête

Hop Hop je te vois là toi, qui te cherche des excuse en disant que ton pc n'est pas assez puissant pour utiliser une machine virtuel sur son nokia 3510 déguisé en grille pain, tu vas utiliser le wsl. Cette technologie utilise la dockerisation, donc c'est comme une vm mais ça demande moins de ressource. Après il faut toujours favorisé la vm c'est beaucoup plus stable

Bon maintenant que tout est prêt on va pouvoir commencer

Outil d'énumération

dirsearch

Tout d'abord, quand nous énumérons un site, la première chose à faire est de chercher toutes les pages qui le constituent, en parcourant le site web, en cherchant des pages cachées en cliquant sur des liens ou en utilisant le fichier robots.txt, qui est présent par défaut sur la majorité des sites s'il est mal configuré.

Cependant, un outil peut nous aider : son nom est Dirsearch

Dirsearch est un outil en ligne de commande conçu pour effectuer des attaques par force brute sur les répertoires et fichiers des serveurs web. Son objectif principal est de découvrir des chemins cachés ou protégés. En gros, ça va utiliser plein de chemins préenregistrés dans un fichier texte et il va voir lesquels donnent ou non une mauvaise réponse.

Voilà un petit exemple:

J'ai un fichier text qui contient des nom de fichier connu sous cet forme:

cgi-bin

images

...

windham

woodbury

worcester

write-a-review

yellow-pages

Entre le mot "images" et "windham", il peut y avoir très peu de mots ou beaucoup. Plus il y en a, plus la wordlist est de qualité.

Maintenant j'ai un site sur sur l'ip 10.10.14.140, si j'utilise mon outil sur cette IP sous cette forme:

dirsearch -u http://10.10.14.140/ -w exemple.txt cela và nous donner le resultat suivant:

Il nous montre qu'il a trouvé le dossier images et assets. Si on utilise ça avec une autre wordlist beaucoup plus complète on peux trouver les info suivantes:

N'hésitez pas à rechercher de nouvelles wordlists pour obtenir des résultats plus efficaces. Le but est de trouver des pages qui ont été oubliées par les développeurs et de recueillir le maximum d'entrées utilisateur. Avec un peu de chance, vous trouverez la collection de photos de pieds d'un dev.

Wappalyzer

Wappalyzer est un outil d’analyse qui identifie les technologies utilisées par un site web, comme les CMS, frameworks, bibliothèques JavaScript, outils d’analyse, etc. Il est disponible sous forme d’extension de navigateur (Chrome, Firefox, Edge), d’application mobile et d’API.

Le but est de vraiment trouver des versions vulnérables voilà un exemple de sortie de wappalyzer:

Pour nmap vous avez le cours précédent mais n'oubliez par d'utilisezle -A.

L'importance de tout ça est de trouvé le plus d'information sur les versions des services utilisé pour créer un site et voir le plus d'entré ou un attaquant pourrais rentrer des informations. Pour les version on fait surtout ça pour trouver des CVE, qu'est ce que c'est que des CVE?

CVE (Common Vulnerabilities and Exposures) est un système de référencement des vulnérabilités de sécurité informatique. Chaque vulnérabilité reçoit un identifiant unique au format CVE-AAAA-NNNNN, où AAAA représente l'année de publication et NNNNN est un numéro unique attribué à la vulnérabilité. Avec les versions trouvé sur votre cible vous pouvez théoriquement trouver des vulnérabilité dans ce referencement. vous avez juste besoin de taper sur google:

<le nom de votre logiciel> <la version> CVE et vous trouverez.

Les vulnérabilté

Bon aujourd'hui on va parler de 3 vulnérabilité web que vous pouvez fréquement voir lors des audit

-La sql injection

-la XSS

-la LFI

c'est vraiment les trois vulnérabilité de bases que vous pouvez trouver si vous hacker des trucs.

commençon:

SQL INJECTION:

Définition :

L’injection SQL (SQL Injection) est une vulnérabilité de sécurité qui permet à un attaquant d’insérer ou d’exécuter des requêtes SQL arbitraires dans une base de données via une application vulnérable. Cette attaque exploite des failles dans le traitement des entrées utilisateur par une application qui interagit avec une base de données.

Elle peut conduire à :

• L'accès non autorisé aux données

• La modification ou suppression de données

• L'exécution de commandes malveillantes sur le serveur

• La prise de contrôle totale du système en exploitant d'autres failles

Elle existe sous 4 formes :

A. SQL Injection Classique

B. Blind SQL Injection

C. Union-Based SQL Injection

D. Error-Based SQL Injection

Aujourd'hui, on ne va se concentrer que sur la classique tomate oignon chef.

Imaginons que vous êtes sur un portail de connexion qui a cette forme :

Imaginons que lorsque vous envoyez une information au site, la requête en POST est envoyée au serveur :

[email protected]&&motdepasse=icionpouet

Si je rajoute une colonne à pseudonyme, alors la requête devient :

pseudonyme=test'@test.fr&&motdepasse=icionpouet

Ce qui nous donne une erreur sur la page... Mais pourquoi ?

Car le serveur prend notre requête HTML et la met dans une requête SQL qui permet de vérifier ce que vous avez entré.

SQL (Structured Query Language) est un langage de programmation utilisé pour interagir avec des bases de données relationnelles. Il permet de créer, manipuler et gérer des bases de données stockant des informations sous forme de tables.

Quand on met les informations que l'on a tapées, cela donne :

SELECT * FROM user WHERE user='$pseudonyme' AND password='$motdepasse'

Si vous ajoutez une colonne à pseudonyme, la requête devient la suivante :

SELECT * FROM user WHERE user='test'' AND password='icionpouet'

Ce qui va créer une erreur. Cependant, si vous ajoutez un --, qui correspond à un commentaire en SQL, cela va donner la requête suivante :

SELECT * FROM user WHERE user='test' -- ' AND password='icionpouet'

Tout ce qui est après -- n'est pas pris en compte, donc vous pouvez passer le portail de connexion sans avoir besoin du mot de passe.

Ce n'est qu'un exemple parmi tant d'autres, on aura l'occasion de voir d'autres exemples dans le futur.

Voilà une petite ressource pour vous aider, faite par ce petit juif séfarade :

LA XSS:

J'ai trop la flemme de faire 5000 screen pour celle là voilà une vidéo rapide qui explique le tout

La LFI:

La LFI (Local File Inclusion) est une vulnérabilité dans les applications web qui permet à un attaquant d’inclure et d’exécuter des fichiers locaux sur le serveur. Elle se produit lorsqu'un site web permet de charger un fichier sans validation correcte, ce qui peut mener à la lecture de fichiers sensibles et parfois à l'exécution de code arbitraire.

L'attaquant peut lire n'importe quel fichier si les permissions le permettent.

http://example.com/index.[...]ge=../../../../etc/passwd

ou

http://example.com/index.[...]../../../www/password.txt

voilà une petite ressource

il y a un an

normalement avec toutes les informations que je vous ai donné vous aller pouvoir faire les exo suivants:

-Faire des recherches sur l'owasp et apprendre à l'utiliser.

- https://www.root-me.org/f[...]/Web-Client/XSS-Stockee-1

https://www.root-me.org/f[...]/Web-Client/XSS-Stockee-1

- https://www.root-me.org/f[...]veur/SQL-injection-String

https://www.root-me.org/f[...]veur/SQL-injection-String

- https://www.root-me.org/f[...]veur/Local-File-Inclusion

https://www.root-me.org/f[...]veur/Local-File-Inclusion

- https://tryhackme.com/room/silverplatter

https://tryhackme.com/room/silverplatter

Bon, en conclusion

vous avez vu que vers la fin du cours, j’ai été un peu démotivé. Répéter des bases acquises n’est pas très stimulant pour moi, et je commence à perdre en motivation.

À partir de maintenant, je ne vais plus faire des cours sous cette forme, mais plutôt vous proposer des write-ups.

Les write-ups sont des rapports qui décrivent les étapes pour devenir administrateur d’une machine. Généralement, ce type de machine est fourni par des sites comme HTB et THM.

Chaque write-up aura pour thème une vulnérabilité, et on prendra une machine comme exemple pour expliquer cette vulnérabilité. D’un côté, ça vous permettra d’apprendre, et de mon côté, ça me permettra de faire des exercices pour ne pas perdre la main.

Le prochain cours portera donc sur une machine qui aura pour thème les injections SQL, et on verra les différentes techniques et outils utilisées pour exploiter ce genre de vulnérabilité !

N'hésitez pas aller sur mon discord si vous avez des questions!

Aller mes petits sorciers je vous laisse.

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

-Faire des recherches sur l'owasp et apprendre à l'utiliser.

-

-

-

-

Bon, en conclusion

vous avez vu que vers la fin du cours, j’ai été un peu démotivé. Répéter des bases acquises n’est pas très stimulant pour moi, et je commence à perdre en motivation.

À partir de maintenant, je ne vais plus faire des cours sous cette forme, mais plutôt vous proposer des write-ups.

Les write-ups sont des rapports qui décrivent les étapes pour devenir administrateur d’une machine. Généralement, ce type de machine est fourni par des sites comme HTB et THM.

Chaque write-up aura pour thème une vulnérabilité, et on prendra une machine comme exemple pour expliquer cette vulnérabilité. D’un côté, ça vous permettra d’apprendre, et de mon côté, ça me permettra de faire des exercices pour ne pas perdre la main.

Le prochain cours portera donc sur une machine qui aura pour thème les injections SQL, et on verra les différentes techniques et outils utilisées pour exploiter ce genre de vulnérabilité !

N'hésitez pas aller sur mon discord si vous avez des questions!

Aller mes petits sorciers je vous laisse.

il y a un an