Ce sujet a été résolu

Introduction

Bonjour mes petits sorciers, aujourd'hui on se retrouve pour un nouveau cours de test de pénétration.

Le précédent cours est juste ici: https://onche.org/topic/7[...]t-introduction-au-hacking

https://onche.org/topic/7[...]t-introduction-au-hacking

Bon, comme prévu on va parler de reconnaissance, la première phase d'une cyberattaque. Cette phase consiste à collecter un maximum d’informations sur une cible (entreprise, système, individu) avant de lancer une attaque ou d'exploitater de vulnérabilité.

Généralement on va s’intéresser au mode de fonctionnement et aux versions utilisées par les services d'une entreprise ou d'un site web.

il y a deux types de reconnaissance, la reconnaissance active et la reconnaissance passive. voilà la definition que JE colle sur les ces deux types:

Reconnaissance Active:

Une reconnaissace sur laquel vous agissez directement sur la cible. on peut vous retracer plus facilement, le but est naturellement d'avoir des informations plus personnelle, mais en retour vous vous exposer plus ou moins à la cible ce qui est beaucoup plus dangereux.

Exemple:

Un individu veut avoir des informations sur l'entreprise AVENOEL corp, il va appeler avec son téléphone le service SAV de l'entreprise et se faire passer pour un technicien informatique afin d'obtenir les versions des ordinateurs qui tournent en interne, et voir s'il n'y a pas des versions non mises à jour. C'est une reconnaissance active car il a utilisé des ressources internes de la cible pour avoir des informations non publiques.

Reconnaissance Passive:

La reconnaissance passive consiste à obtenir des informations sur une entreprise de façon publique ou avec des ressources tierses à votre cible. Ce n'est pas toujours dans la légalité car si AVENOEL corp a eu une fuite de données et que vous achetez la base de données volée à un attaquant tiers, ça peut être considéré comme du passif. En gros, c'est une reconnaissance où vous n'êtes pas en contact avec votre cible. Le point important avec cette méthode, c'est que vous ne laissez aucune preuve, vous êtes quasiment impossible à retrouver. Cependant, vous dépendez de ressources exclusivement publiques ou mises en vente, qui ont pu être achetées par d'autres clients.

Exemple:

Vous voulez constituer une liste de personnes qui travaillent pour AVENOEL CORP, vous allez donc utiliser LinkedIn pour faire des recherches sur l'entreprise et établir une liste des différents collaborateurs qui font partie d'AVENOEL CORP. Vous pourrez ensuite, avec les noms trouvés, créer des mails pour constituer des cibles pour une campagne de phishing.

Dans les prochains cours, nous allons nous pencher sur des outils qui sont utilisés pour des sites web. Comme décrit dans notre dernier cours, quand on commence l'apprentissage de la cyberattaque, il est judicieux de commencer par le web, car c'est plus facile. Cependant, dans ce premier cours sur la reconnaissance, on va voir point par point des outils qui vont vous être utiles pour n'importe quel audit.

Outil de reconnaissance Active:

Tout d'abord, ces outils sont presque toujours disponibles sur Linux. Dans notre prochain cours, je vous apprendrai à installer Kali Linux et à avoir un vrai setup de vrais H4CK3RS.

Autre chose, n'utilisez pas ces outils sur des sites dont vous n'avez pas l’autorisation d'attaquer, et encore moins sur onche.org. Si vous le faites, généralement, ils seront protégés par des firewalls. Cependant, ça peut être considéré comme une attaque, vu que vous utilisez des ressources d'un serveur distant pour rien.

De plus, si vous le faites sur un serveur gouvernemental, ils pourront essayer de vous retrouver, car leurs serveurs sont éclatés et ça peut créer des dommages internes.

ça va être des outils que vous aller utiliser dans la majorité de votre aventure de cybercrim...Personne inclus dans notre société et sans histoire

ping:

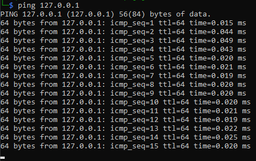

La commande ping sert à tester la connexion entre ton ordinateur et un autre appareil sur un réseau (internet ou local).

Si tu tapes dans le terminal :

ping google.com

Ton PC envoie des paquets à Google.

Si Google répond, ça prouve que tu es connecté à internet.

Si Google répond, ça prouve que tu es connecté à internet.

Si Google répond, ça prouve que tu es connecté à internet.

Si Google répond, ça prouve que tu es connecté à internet.

Il affiche aussi le temps de réponse (ex: 20ms = rapide, 300ms = lent).

Il affiche aussi le temps de réponse (ex: 20ms = rapide, 300ms = lent).

On l'utilise pour Tester ta connexion internet, Voir si un serveur ou un appareil est en ligne ou Diagnostiquer des problèmes réseau.

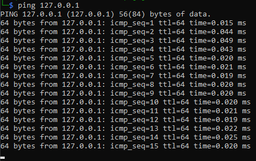

Bon c'est pas très impressionnant mais c'est la base de la base. Si tu veux voir si un serveur est en ligne tu fait ping <serveur>

Note: Quand tu vas faire des audit interne, windows sous active directory par défaut ne reçois pas les ping, on utilise surtout cette commande pour les serveur linux.

Voilà un exemple:

nmap:

Là, on rentre dans le dur, dans le très, très dur. C'est l'outil que vous allez utiliser dans 99 % de vos audits, votre meilleure amie, celle qui sera toujours là pour vous sans risquer de se prendre une bite de Congolais quand vous partez à Avignon avec vos amis, malgré le fait que vous lui avez tout donné et qui... bref, Nmap.

Nmap (Network Mapper) est un outil puissant et open-source utilisé pour analyser un réseau, détecter des appareils, scanner des ports, et identifier les services et systèmes d'exploitation en fonctionnement.

À quoi sert-il ? Bonne question ! Il a plusieurs utilisations, comme :

Scanner un réseau pour trouver les appareils connectés

Scanner un réseau pour trouver les appareils connectés

Analyser les ports ouverts sur une machine

Analyser les ports ouverts sur une machine

Identifier les services en cours d'exécution (HTTP, FTP, SSH, etc.)

Identifier les services en cours d'exécution (HTTP, FTP, SSH, etc.)

Détecter les versions des logiciels et du système d'exploitation

Détecter les versions des logiciels et du système d'exploitation

Repérer les vulnérabilités potentielles

Repérer les vulnérabilités potentielles

Voilà des exemples d'utilisation, le serveur que j'utilise je l'ai ouvert spécialement pour ce cours donc essayez de reproduire ça sur un serveur que vous aurez ouvert sur linode:

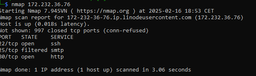

➡️Scanner une seule machine

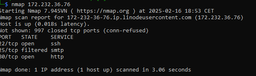

nmap 172.232.36.76

Affiche les ports ouverts et les services associés sur l’adresse IP 172.232.36.76. C'est vraiment le scan par défaut. ça va juste vous dire quelle service est associé sans plus d'info avec quelle port est ouvert

screen:

➡️ Scanner tout un réseau local

nmap 172.232.0/24

En gros, cette commande va scanner les IP de 172.232.0 à 172.232.255. Pourquoi /24 permet-il de parcourir de 0 à 255 ? Je vous expliquerai ça dans un cours beaucoup plus détaillé, mais si vous voulez le savoir maintenant, je vous mettrai une source à la fin du cours qui vous apprendra comment fonctionne une adresse IP dans un réseau.

Bon, je ne vais pas faire de capture d’écran sur cette commande, ça reviendrait à scanner des IP dont je n’ai pas l’autorisation, et je vous déconseille fortement de le faire.

Au moins, utilisez un VPN si vous ne m’écoutez pas.

Au moins, utilisez un VPN si vous ne m’écoutez pas.

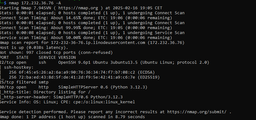

➡️ Avoir tout les info sur le port

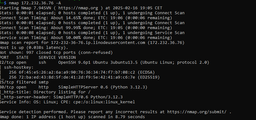

nmap -A 172.232.76

Le -A permet d'avoir toutes les informations sur les ports scannés. C'est un scan beaucoup plus lourd et beaucoup moins discret, cependant... Il est beaucoup plus fiable et vous permet d'avoir toutes les infos sur votre cible, enfin, toutes les infos que le port est prêt à donner.

screen:

Là, on peut voir la version de mon SSH et la version de mon site web, ce qui peut être une ressource précieuse si elle n'est pas à jour.

➡️ La commande que j'utilise toujours en audit c'est la suivante:

nmap -p- -T5 -A <Ip> (-Pn)

-p- : Flag qui permet de scanner tous les ports. La commande par défaut ne scanne que les ports les plus connus. Là, on lui demande de scanner les 65 535 d'un serveur. On ne sait jamais, un petit port peut se cacher.

-T5: Le flag -T5 dans Nmap correspond au niveau de vitesse le plus rapide possible pour un scan, appelé "Insane".Il est extrêmement rapide mais très suspect, car très peu de machines communiquent à cette vitesse en temps normal. Généralement, quand je suis en audit, on sait que je suis là, donc je me fous complètement de la discrétion. Le plus lent est -T0 et on varie de -T0 à -T5. Attention avec le T5 il n'attend quasiment pas avant de renvoyer des requête ce qui peut surchager un réseau non préparé

-A: on l'a vue juste avant deuh

-Pn (facultatif) : Généralement Nmap va ping une machine avant de la scan. Certain firewall ou protection bloque les ping. Donc on demande à Nmap de scanner la machine même si il ne répond pas à un ping.

Si je fais cette commande le résultat sur le même que sur le screen précédent car je n'ai pas de port caché...Pour le moment

Bon maintenant qu'on à vue les outils pour de la reconnaissance active web on va pouvoir aller sur de la reconnaissance passive.

Je vous poste la suite dans un petit instant les loulou

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

Bonjour mes petits sorciers, aujourd'hui on se retrouve pour un nouveau cours de test de pénétration.

Le précédent cours est juste ici:

Bon, comme prévu on va parler de reconnaissance, la première phase d'une cyberattaque. Cette phase consiste à collecter un maximum d’informations sur une cible (entreprise, système, individu) avant de lancer une attaque ou d'exploitater de vulnérabilité.

Généralement on va s’intéresser au mode de fonctionnement et aux versions utilisées par les services d'une entreprise ou d'un site web.

il y a deux types de reconnaissance, la reconnaissance active et la reconnaissance passive. voilà la definition que JE colle sur les ces deux types:

Reconnaissance Active:

Une reconnaissace sur laquel vous agissez directement sur la cible. on peut vous retracer plus facilement, le but est naturellement d'avoir des informations plus personnelle, mais en retour vous vous exposer plus ou moins à la cible ce qui est beaucoup plus dangereux.

Exemple:

Un individu veut avoir des informations sur l'entreprise AVENOEL corp, il va appeler avec son téléphone le service SAV de l'entreprise et se faire passer pour un technicien informatique afin d'obtenir les versions des ordinateurs qui tournent en interne, et voir s'il n'y a pas des versions non mises à jour. C'est une reconnaissance active car il a utilisé des ressources internes de la cible pour avoir des informations non publiques.

Reconnaissance Passive:

La reconnaissance passive consiste à obtenir des informations sur une entreprise de façon publique ou avec des ressources tierses à votre cible. Ce n'est pas toujours dans la légalité car si AVENOEL corp a eu une fuite de données et que vous achetez la base de données volée à un attaquant tiers, ça peut être considéré comme du passif. En gros, c'est une reconnaissance où vous n'êtes pas en contact avec votre cible. Le point important avec cette méthode, c'est que vous ne laissez aucune preuve, vous êtes quasiment impossible à retrouver. Cependant, vous dépendez de ressources exclusivement publiques ou mises en vente, qui ont pu être achetées par d'autres clients.

Exemple:

Vous voulez constituer une liste de personnes qui travaillent pour AVENOEL CORP, vous allez donc utiliser LinkedIn pour faire des recherches sur l'entreprise et établir une liste des différents collaborateurs qui font partie d'AVENOEL CORP. Vous pourrez ensuite, avec les noms trouvés, créer des mails pour constituer des cibles pour une campagne de phishing.

Dans les prochains cours, nous allons nous pencher sur des outils qui sont utilisés pour des sites web. Comme décrit dans notre dernier cours, quand on commence l'apprentissage de la cyberattaque, il est judicieux de commencer par le web, car c'est plus facile. Cependant, dans ce premier cours sur la reconnaissance, on va voir point par point des outils qui vont vous être utiles pour n'importe quel audit.

Outil de reconnaissance Active:

Tout d'abord, ces outils sont presque toujours disponibles sur Linux. Dans notre prochain cours, je vous apprendrai à installer Kali Linux et à avoir un vrai setup de vrais H4CK3RS.

Autre chose, n'utilisez pas ces outils sur des sites dont vous n'avez pas l’autorisation d'attaquer, et encore moins sur onche.org. Si vous le faites, généralement, ils seront protégés par des firewalls. Cependant, ça peut être considéré comme une attaque, vu que vous utilisez des ressources d'un serveur distant pour rien.

De plus, si vous le faites sur un serveur gouvernemental, ils pourront essayer de vous retrouver, car leurs serveurs sont éclatés et ça peut créer des dommages internes.

ça va être des outils que vous aller utiliser dans la majorité de votre aventure de cybercrim...Personne inclus dans notre société et sans histoire

ping:

La commande ping sert à tester la connexion entre ton ordinateur et un autre appareil sur un réseau (internet ou local).

Si tu tapes dans le terminal :

ping google.com

Ton PC envoie des paquets à Google.

On l'utilise pour Tester ta connexion internet, Voir si un serveur ou un appareil est en ligne ou Diagnostiquer des problèmes réseau.

Bon c'est pas très impressionnant mais c'est la base de la base. Si tu veux voir si un serveur est en ligne tu fait ping <serveur>

Note: Quand tu vas faire des audit interne, windows sous active directory par défaut ne reçois pas les ping, on utilise surtout cette commande pour les serveur linux.

Voilà un exemple:

nmap:

Là, on rentre dans le dur, dans le très, très dur. C'est l'outil que vous allez utiliser dans 99 % de vos audits, votre meilleure amie, celle qui sera toujours là pour vous sans risquer de se prendre une bite de Congolais quand vous partez à Avignon avec vos amis, malgré le fait que vous lui avez tout donné et qui... bref, Nmap.

Nmap (Network Mapper) est un outil puissant et open-source utilisé pour analyser un réseau, détecter des appareils, scanner des ports, et identifier les services et systèmes d'exploitation en fonctionnement.

À quoi sert-il ? Bonne question ! Il a plusieurs utilisations, comme :

Voilà des exemples d'utilisation, le serveur que j'utilise je l'ai ouvert spécialement pour ce cours donc essayez de reproduire ça sur un serveur que vous aurez ouvert sur linode:

➡️Scanner une seule machine

nmap 172.232.36.76

Affiche les ports ouverts et les services associés sur l’adresse IP 172.232.36.76. C'est vraiment le scan par défaut. ça va juste vous dire quelle service est associé sans plus d'info avec quelle port est ouvert

screen:

➡️ Scanner tout un réseau local

nmap 172.232.0/24

En gros, cette commande va scanner les IP de 172.232.0 à 172.232.255. Pourquoi /24 permet-il de parcourir de 0 à 255 ? Je vous expliquerai ça dans un cours beaucoup plus détaillé, mais si vous voulez le savoir maintenant, je vous mettrai une source à la fin du cours qui vous apprendra comment fonctionne une adresse IP dans un réseau.

Bon, je ne vais pas faire de capture d’écran sur cette commande, ça reviendrait à scanner des IP dont je n’ai pas l’autorisation, et je vous déconseille fortement de le faire.

➡️ Avoir tout les info sur le port

nmap -A 172.232.76

Le -A permet d'avoir toutes les informations sur les ports scannés. C'est un scan beaucoup plus lourd et beaucoup moins discret, cependant... Il est beaucoup plus fiable et vous permet d'avoir toutes les infos sur votre cible, enfin, toutes les infos que le port est prêt à donner.

screen:

Là, on peut voir la version de mon SSH et la version de mon site web, ce qui peut être une ressource précieuse si elle n'est pas à jour.

➡️ La commande que j'utilise toujours en audit c'est la suivante:

nmap -p- -T5 -A <Ip> (-Pn)

-p- : Flag qui permet de scanner tous les ports. La commande par défaut ne scanne que les ports les plus connus. Là, on lui demande de scanner les 65 535 d'un serveur. On ne sait jamais, un petit port peut se cacher.

-T5: Le flag -T5 dans Nmap correspond au niveau de vitesse le plus rapide possible pour un scan, appelé "Insane".Il est extrêmement rapide mais très suspect, car très peu de machines communiquent à cette vitesse en temps normal. Généralement, quand je suis en audit, on sait que je suis là, donc je me fous complètement de la discrétion. Le plus lent est -T0 et on varie de -T0 à -T5. Attention avec le T5 il n'attend quasiment pas avant de renvoyer des requête ce qui peut surchager un réseau non préparé

-A: on l'a vue juste avant deuh

-Pn (facultatif) : Généralement Nmap va ping une machine avant de la scan. Certain firewall ou protection bloque les ping. Donc on demande à Nmap de scanner la machine même si il ne répond pas à un ping.

Si je fais cette commande le résultat sur le même que sur le screen précédent car je n'ai pas de port caché...Pour le moment

Bon maintenant qu'on à vue les outils pour de la reconnaissance active web on va pouvoir aller sur de la reconnaissance passive.

Je vous poste la suite dans un petit instant les loulou

il y a un an

Outil de reconnaissance passive:

whois:

whois est un outil et un protocole permettant d'obtenir des informations sur un nom de domaine ou une adresse IP. Il est utilisé pour identifier le propriétaire d'un site web, connaître les coordonnées d'enregistrement, la date d'expiration du domaine, et d'autres détails techniques. Généralement il va interrogé le registrar, qui est le vendeur du nom de domaine.

À quoi sert whois ?

Trouver le propriétaire d’un site web

Trouver le propriétaire d’un site web

Voir où et quand un domaine a été enregistré

Voir où et quand un domaine a été enregistré

Savoir quand un domaine expire

Savoir quand un domaine expire

Obtenir les coordonnées de l’administrateur du domaine

Obtenir les coordonnées de l’administrateur du domaine

Trouver les serveurs DNS associés à un domaine

Trouver les serveurs DNS associés à un domaine

Analyser une adresse IP pour connaître son fournisseur

Analyser une adresse IP pour connaître son fournisseur

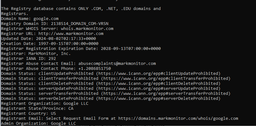

Voici un exemple typique de comment marche whois:

whois google.com

On peux voir que ça nous donne beaucoup d'information, on peux aussi le faire sur un site comme onche.org et voir qu'ils ont bien protégé leurs site. J'ai le droit de le faire c'est des informations publique. le registrar est une base de donné dont tout le monde à accès

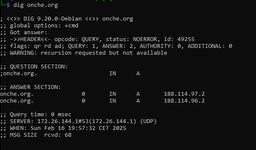

dig:

dig (Domain Information Goy..Groper) est un outil en ligne de commande utilisé pour interroger les serveurs DNS et obtenir des informations sur un domaine. Il permet de savoir quelle adresse IP correspond à un nom de domaine, quel est le serveur DNS principal, etc...

Mais à quoi ça serre ?

Trouver l’adresse IP d’un site web (résolution DNS)

Trouver l’adresse IP d’un site web (résolution DNS)

Voir quel serveur DNS gère un domaine

Voir quel serveur DNS gère un domaine

Obtenir les enregistrements DNS (A, MX, TXT, etc.)

Obtenir les enregistrements DNS (A, MX, TXT, etc.)

Vérifier la configuration DNS d’un site

Vérifier la configuration DNS d’un site

Diagnostiquer des problèmes de connexion réseau

Diagnostiquer des problèmes de connexion réseau

Bon c'est un peux technique vue que la majorité d'entre vous ne savent pas ce qu'est un DNS, mais pour vous simplifier le truc au maximum, un DNS est serveur qui gère le nom de domaine. Par exemple c'est lui qui va associé onche.org à une adresse IP.

Dig va interrogé le serveur qui à onche.org pour avoir des info dessus. Il ne faut pas confondre registrar et DNS, les deux sont différents le DNS est une encyclopédie qui réunis tout les nom de domaine et les associes à une addresse IP. Le registrar est un juif perfide qui monopolise des noms de domaines pour te les revendes après.

Dig va interrogé le serveur qui à onche.org pour avoir des info dessus. Il ne faut pas confondre registrar et DNS, les deux sont différents le DNS est une encyclopédie qui réunis tout les nom de domaine et les associes à une addresse IP. Le registrar est un juif perfide qui monopolise des noms de domaines pour te les revendes après.

voilà un exemple avec onche.org:

Bon c'est pas vraiment leurs ip car ils sont caché derrière un firewall mais toute vos requêtes htpp vont sur ce firewall. (bon c'est pas vraiment un firewall, c'est un cloudflare...Mais BON SI VOUS SAVEZ LA DIFF VOUS N'AVEZ RIEN A FAIRE LA!!!)

Il faut savoir que l'ip est contenu à coté du A le reste n'est pas très important pour le moment !

Il faut savoir que l'ip est contenu à coté du A le reste n'est pas très important pour le moment !

SHODAN:

Shodan est un moteur de recherche spécialisé qui permet de trouver des appareils connectés à Internet (serveurs, caméras, routeurs, IoT, etc.). Contrairement à Google, qui indexe des sites web, Shodan indexe directement des appareils et leurs services exposés. En gros il plein de nmap qui parcour internet et il répertorie les adresses ip publique.

C'est vraiment cool car ça vous permet d'avoir des scan de ports sans devoir les faires vous même. Vous avez juste besoin d'aller sur https://www.shodan.io et mettre l'ip que vous voulez. Et ça vous sortira une ip. Essayez de le faire sur votre ip personnel pour voir ce qu'il sait de vous. Généralement en situation réel on évite de faire des NMAP sur des ip publique et on utilise ce site.

https://www.shodan.io et mettre l'ip que vous voulez. Et ça vous sortira une ip. Essayez de le faire sur votre ip personnel pour voir ce qu'il sait de vous. Généralement en situation réel on évite de faire des NMAP sur des ip publique et on utilise ce site.

Bon voilà une petit introduction, je vous laisse avec quelques vidéo si vous voulez creuser le sujet:

anglais:

https://www.youtube.com/watch?v=5WfiTHiU4x8

https://www.youtube.com/watch?v=5WfiTHiU4x8

Français:

https://www.youtube.com/watch?v=qzWdzAvfBoo

https://www.youtube.com/watch?v=qzWdzAvfBoo

https://www.youtube.com/w[...]h?v=Oc7Ts8tVjyE&t=23s

https://www.youtube.com/w[...]h?v=Oc7Ts8tVjyE&t=23s

https://www.youtube.com/watch?v=6Swt51w3EjY

https://www.youtube.com/watch?v=6Swt51w3EjY

Il est bon ce chinois

Bref je me tiens disponible si vous avez des questions mes khey, j'ai aussi un serveur discord où j'organise des cours en audio, et ça sera plus facile pour moi de répondre à vos questions dessus, n'hésitez pas on est bien, j'aide le plus possible les débutants: https://discord.gg/PXFh8QXkej

https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

whois:

whois est un outil et un protocole permettant d'obtenir des informations sur un nom de domaine ou une adresse IP. Il est utilisé pour identifier le propriétaire d'un site web, connaître les coordonnées d'enregistrement, la date d'expiration du domaine, et d'autres détails techniques. Généralement il va interrogé le registrar, qui est le vendeur du nom de domaine.

À quoi sert whois ?

Voici un exemple typique de comment marche whois:

whois google.com

On peux voir que ça nous donne beaucoup d'information, on peux aussi le faire sur un site comme onche.org et voir qu'ils ont bien protégé leurs site. J'ai le droit de le faire c'est des informations publique. le registrar est une base de donné dont tout le monde à accès

dig:

dig (Domain Information Goy..Groper) est un outil en ligne de commande utilisé pour interroger les serveurs DNS et obtenir des informations sur un domaine. Il permet de savoir quelle adresse IP correspond à un nom de domaine, quel est le serveur DNS principal, etc...

Mais à quoi ça serre ?

Bon c'est un peux technique vue que la majorité d'entre vous ne savent pas ce qu'est un DNS, mais pour vous simplifier le truc au maximum, un DNS est serveur qui gère le nom de domaine. Par exemple c'est lui qui va associé onche.org à une adresse IP.

voilà un exemple avec onche.org:

Bon c'est pas vraiment leurs ip car ils sont caché derrière un firewall mais toute vos requêtes htpp vont sur ce firewall. (bon c'est pas vraiment un firewall, c'est un cloudflare...Mais BON SI VOUS SAVEZ LA DIFF VOUS N'AVEZ RIEN A FAIRE LA!!!)

SHODAN:

Shodan est un moteur de recherche spécialisé qui permet de trouver des appareils connectés à Internet (serveurs, caméras, routeurs, IoT, etc.). Contrairement à Google, qui indexe des sites web, Shodan indexe directement des appareils et leurs services exposés. En gros il plein de nmap qui parcour internet et il répertorie les adresses ip publique.

C'est vraiment cool car ça vous permet d'avoir des scan de ports sans devoir les faires vous même. Vous avez juste besoin d'aller sur

Bon voilà une petit introduction, je vous laisse avec quelques vidéo si vous voulez creuser le sujet:

anglais:

Français:

Il est bon ce chinois

Bref je me tiens disponible si vous avez des questions mes khey, j'ai aussi un serveur discord où j'organise des cours en audio, et ça sera plus facile pour moi de répondre à vos questions dessus, n'hésitez pas on est bien, j'aide le plus possible les débutants:

il y a un an

Si il y a un modo pour corriger la faute du titre

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an

Je up aucazou

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an

il y a un an

Bubblecum

1 an

Introduction

Bonjour mes petits sorciers, aujourd'hui on se retrouve pour un nouveau cours de test de pénétration.

Le précédent cours est juste ici: https://onche.org/topic/7[...]t-introduction-au-hacking

https://onche.org/topic/7[...]t-introduction-au-hacking

Bon, comme prévu on va parler de reconnaissance, la première phase d'une cyberattaque. Cette phase consiste à collecter un maximum d’informations sur une cible (entreprise, système, individu) avant de lancer une attaque ou d'exploitater de vulnérabilité.

Généralement on va s’intéresser au mode de fonctionnement et aux versions utilisées par les services d'une entreprise ou d'un site web.

il y a deux types de reconnaissance, la reconnaissance active et la reconnaissance passive. voilà la definition que JE colle sur les ces deux types:

Reconnaissance Active:

Une reconnaissace sur laquel vous agissez directement sur la cible. on peut vous retracer plus facilement, le but est naturellement d'avoir des informations plus personnelle, mais en retour vous vous exposer plus ou moins à la cible ce qui est beaucoup plus dangereux.

Exemple:

Un individu veut avoir des informations sur l'entreprise AVENOEL corp, il va appeler avec son téléphone le service SAV de l'entreprise et se faire passer pour un technicien informatique afin d'obtenir les versions des ordinateurs qui tournent en interne, et voir s'il n'y a pas des versions non mises à jour. C'est une reconnaissance active car il a utilisé des ressources internes de la cible pour avoir des informations non publiques.

Reconnaissance Passive:

La reconnaissance passive consiste à obtenir des informations sur une entreprise de façon publique ou avec des ressources tierses à votre cible. Ce n'est pas toujours dans la légalité car si AVENOEL corp a eu une fuite de données et que vous achetez la base de données volée à un attaquant tiers, ça peut être considéré comme du passif. En gros, c'est une reconnaissance où vous n'êtes pas en contact avec votre cible. Le point important avec cette méthode, c'est que vous ne laissez aucune preuve, vous êtes quasiment impossible à retrouver. Cependant, vous dépendez de ressources exclusivement publiques ou mises en vente, qui ont pu être achetées par d'autres clients.

Exemple:

Vous voulez constituer une liste de personnes qui travaillent pour AVENOEL CORP, vous allez donc utiliser LinkedIn pour faire des recherches sur l'entreprise et établir une liste des différents collaborateurs qui font partie d'AVENOEL CORP. Vous pourrez ensuite, avec les noms trouvés, créer des mails pour constituer des cibles pour une campagne de phishing.

Dans les prochains cours, nous allons nous pencher sur des outils qui sont utilisés pour des sites web. Comme décrit dans notre dernier cours, quand on commence l'apprentissage de la cyberattaque, il est judicieux de commencer par le web, car c'est plus facile. Cependant, dans ce premier cours sur la reconnaissance, on va voir point par point des outils qui vont vous être utiles pour n'importe quel audit.

Outil de reconnaissance Active:

Tout d'abord, ces outils sont presque toujours disponibles sur Linux. Dans notre prochain cours, je vous apprendrai à installer Kali Linux et à avoir un vrai setup de vrais H4CK3RS.

Autre chose, n'utilisez pas ces outils sur des sites dont vous n'avez pas l’autorisation d'attaquer, et encore moins sur onche.org. Si vous le faites, généralement, ils seront protégés par des firewalls. Cependant, ça peut être considéré comme une attaque, vu que vous utilisez des ressources d'un serveur distant pour rien.

De plus, si vous le faites sur un serveur gouvernemental, ils pourront essayer de vous retrouver, car leurs serveurs sont éclatés et ça peut créer des dommages internes.

ça va être des outils que vous aller utiliser dans la majorité de votre aventure de cybercrim...Personne inclus dans notre société et sans histoire

ping:

La commande ping sert à tester la connexion entre ton ordinateur et un autre appareil sur un réseau (internet ou local).

Si tu tapes dans le terminal :

ping google.com

Ton PC envoie des paquets à Google.

Si Google répond, ça prouve que tu es connecté à internet.

Si Google répond, ça prouve que tu es connecté à internet.

Si Google répond, ça prouve que tu es connecté à internet.

Si Google répond, ça prouve que tu es connecté à internet.

Il affiche aussi le temps de réponse (ex: 20ms = rapide, 300ms = lent).

Il affiche aussi le temps de réponse (ex: 20ms = rapide, 300ms = lent).

On l'utilise pour Tester ta connexion internet, Voir si un serveur ou un appareil est en ligne ou Diagnostiquer des problèmes réseau.

Bon c'est pas très impressionnant mais c'est la base de la base. Si tu veux voir si un serveur est en ligne tu fait ping <serveur>

Note: Quand tu vas faire des audit interne, windows sous active directory par défaut ne reçois pas les ping, on utilise surtout cette commande pour les serveur linux.

Voilà un exemple:

nmap:

Là, on rentre dans le dur, dans le très, très dur. C'est l'outil que vous allez utiliser dans 99 % de vos audits, votre meilleure amie, celle qui sera toujours là pour vous sans risquer de se prendre une bite de Congolais quand vous partez à Avignon avec vos amis, malgré le fait que vous lui avez tout donné et qui... bref, Nmap.

Nmap (Network Mapper) est un outil puissant et open-source utilisé pour analyser un réseau, détecter des appareils, scanner des ports, et identifier les services et systèmes d'exploitation en fonctionnement.

À quoi sert-il ? Bonne question ! Il a plusieurs utilisations, comme :

Scanner un réseau pour trouver les appareils connectés

Scanner un réseau pour trouver les appareils connectés

Analyser les ports ouverts sur une machine

Analyser les ports ouverts sur une machine

Identifier les services en cours d'exécution (HTTP, FTP, SSH, etc.)

Identifier les services en cours d'exécution (HTTP, FTP, SSH, etc.)

Détecter les versions des logiciels et du système d'exploitation

Détecter les versions des logiciels et du système d'exploitation

Repérer les vulnérabilités potentielles

Repérer les vulnérabilités potentielles

Voilà des exemples d'utilisation, le serveur que j'utilise je l'ai ouvert spécialement pour ce cours donc essayez de reproduire ça sur un serveur que vous aurez ouvert sur linode:

➡️Scanner une seule machine

nmap 172.232.36.76

Affiche les ports ouverts et les services associés sur l’adresse IP 172.232.36.76. C'est vraiment le scan par défaut. ça va juste vous dire quelle service est associé sans plus d'info avec quelle port est ouvert

screen:

➡️ Scanner tout un réseau local

nmap 172.232.0/24

En gros, cette commande va scanner les IP de 172.232.0 à 172.232.255. Pourquoi /24 permet-il de parcourir de 0 à 255 ? Je vous expliquerai ça dans un cours beaucoup plus détaillé, mais si vous voulez le savoir maintenant, je vous mettrai une source à la fin du cours qui vous apprendra comment fonctionne une adresse IP dans un réseau.

Bon, je ne vais pas faire de capture d’écran sur cette commande, ça reviendrait à scanner des IP dont je n’ai pas l’autorisation, et je vous déconseille fortement de le faire.

Au moins, utilisez un VPN si vous ne m’écoutez pas.

Au moins, utilisez un VPN si vous ne m’écoutez pas.

➡️ Avoir tout les info sur le port

nmap -A 172.232.76

Le -A permet d'avoir toutes les informations sur les ports scannés. C'est un scan beaucoup plus lourd et beaucoup moins discret, cependant... Il est beaucoup plus fiable et vous permet d'avoir toutes les infos sur votre cible, enfin, toutes les infos que le port est prêt à donner.

screen:

Là, on peut voir la version de mon SSH et la version de mon site web, ce qui peut être une ressource précieuse si elle n'est pas à jour.

➡️ La commande que j'utilise toujours en audit c'est la suivante:

nmap -p- -T5 -A <Ip> (-Pn)

-p- : Flag qui permet de scanner tous les ports. La commande par défaut ne scanne que les ports les plus connus. Là, on lui demande de scanner les 65 535 d'un serveur. On ne sait jamais, un petit port peut se cacher.

-T5: Le flag -T5 dans Nmap correspond au niveau de vitesse le plus rapide possible pour un scan, appelé "Insane".Il est extrêmement rapide mais très suspect, car très peu de machines communiquent à cette vitesse en temps normal. Généralement, quand je suis en audit, on sait que je suis là, donc je me fous complètement de la discrétion. Le plus lent est -T0 et on varie de -T0 à -T5. Attention avec le T5 il n'attend quasiment pas avant de renvoyer des requête ce qui peut surchager un réseau non préparé

-A: on l'a vue juste avant deuh

-Pn (facultatif) : Généralement Nmap va ping une machine avant de la scan. Certain firewall ou protection bloque les ping. Donc on demande à Nmap de scanner la machine même si il ne répond pas à un ping.

Si je fais cette commande le résultat sur le même que sur le screen précédent car je n'ai pas de port caché...Pour le moment

Bon maintenant qu'on à vue les outils pour de la reconnaissance active web on va pouvoir aller sur de la reconnaissance passive.

Je vous poste la suite dans un petit instant les loulou

Bonjour mes petits sorciers, aujourd'hui on se retrouve pour un nouveau cours de test de pénétration.

Le précédent cours est juste ici:

Bon, comme prévu on va parler de reconnaissance, la première phase d'une cyberattaque. Cette phase consiste à collecter un maximum d’informations sur une cible (entreprise, système, individu) avant de lancer une attaque ou d'exploitater de vulnérabilité.

Généralement on va s’intéresser au mode de fonctionnement et aux versions utilisées par les services d'une entreprise ou d'un site web.

il y a deux types de reconnaissance, la reconnaissance active et la reconnaissance passive. voilà la definition que JE colle sur les ces deux types:

Reconnaissance Active:

Une reconnaissace sur laquel vous agissez directement sur la cible. on peut vous retracer plus facilement, le but est naturellement d'avoir des informations plus personnelle, mais en retour vous vous exposer plus ou moins à la cible ce qui est beaucoup plus dangereux.

Exemple:

Un individu veut avoir des informations sur l'entreprise AVENOEL corp, il va appeler avec son téléphone le service SAV de l'entreprise et se faire passer pour un technicien informatique afin d'obtenir les versions des ordinateurs qui tournent en interne, et voir s'il n'y a pas des versions non mises à jour. C'est une reconnaissance active car il a utilisé des ressources internes de la cible pour avoir des informations non publiques.

Reconnaissance Passive:

La reconnaissance passive consiste à obtenir des informations sur une entreprise de façon publique ou avec des ressources tierses à votre cible. Ce n'est pas toujours dans la légalité car si AVENOEL corp a eu une fuite de données et que vous achetez la base de données volée à un attaquant tiers, ça peut être considéré comme du passif. En gros, c'est une reconnaissance où vous n'êtes pas en contact avec votre cible. Le point important avec cette méthode, c'est que vous ne laissez aucune preuve, vous êtes quasiment impossible à retrouver. Cependant, vous dépendez de ressources exclusivement publiques ou mises en vente, qui ont pu être achetées par d'autres clients.

Exemple:

Vous voulez constituer une liste de personnes qui travaillent pour AVENOEL CORP, vous allez donc utiliser LinkedIn pour faire des recherches sur l'entreprise et établir une liste des différents collaborateurs qui font partie d'AVENOEL CORP. Vous pourrez ensuite, avec les noms trouvés, créer des mails pour constituer des cibles pour une campagne de phishing.

Dans les prochains cours, nous allons nous pencher sur des outils qui sont utilisés pour des sites web. Comme décrit dans notre dernier cours, quand on commence l'apprentissage de la cyberattaque, il est judicieux de commencer par le web, car c'est plus facile. Cependant, dans ce premier cours sur la reconnaissance, on va voir point par point des outils qui vont vous être utiles pour n'importe quel audit.

Outil de reconnaissance Active:

Tout d'abord, ces outils sont presque toujours disponibles sur Linux. Dans notre prochain cours, je vous apprendrai à installer Kali Linux et à avoir un vrai setup de vrais H4CK3RS.

Autre chose, n'utilisez pas ces outils sur des sites dont vous n'avez pas l’autorisation d'attaquer, et encore moins sur onche.org. Si vous le faites, généralement, ils seront protégés par des firewalls. Cependant, ça peut être considéré comme une attaque, vu que vous utilisez des ressources d'un serveur distant pour rien.

De plus, si vous le faites sur un serveur gouvernemental, ils pourront essayer de vous retrouver, car leurs serveurs sont éclatés et ça peut créer des dommages internes.

ça va être des outils que vous aller utiliser dans la majorité de votre aventure de cybercrim...Personne inclus dans notre société et sans histoire

ping:

La commande ping sert à tester la connexion entre ton ordinateur et un autre appareil sur un réseau (internet ou local).

Si tu tapes dans le terminal :

ping google.com

Ton PC envoie des paquets à Google.

On l'utilise pour Tester ta connexion internet, Voir si un serveur ou un appareil est en ligne ou Diagnostiquer des problèmes réseau.

Bon c'est pas très impressionnant mais c'est la base de la base. Si tu veux voir si un serveur est en ligne tu fait ping <serveur>

Note: Quand tu vas faire des audit interne, windows sous active directory par défaut ne reçois pas les ping, on utilise surtout cette commande pour les serveur linux.

Voilà un exemple:

nmap:

Là, on rentre dans le dur, dans le très, très dur. C'est l'outil que vous allez utiliser dans 99 % de vos audits, votre meilleure amie, celle qui sera toujours là pour vous sans risquer de se prendre une bite de Congolais quand vous partez à Avignon avec vos amis, malgré le fait que vous lui avez tout donné et qui... bref, Nmap.

Nmap (Network Mapper) est un outil puissant et open-source utilisé pour analyser un réseau, détecter des appareils, scanner des ports, et identifier les services et systèmes d'exploitation en fonctionnement.

À quoi sert-il ? Bonne question ! Il a plusieurs utilisations, comme :

Voilà des exemples d'utilisation, le serveur que j'utilise je l'ai ouvert spécialement pour ce cours donc essayez de reproduire ça sur un serveur que vous aurez ouvert sur linode:

➡️Scanner une seule machine

nmap 172.232.36.76

Affiche les ports ouverts et les services associés sur l’adresse IP 172.232.36.76. C'est vraiment le scan par défaut. ça va juste vous dire quelle service est associé sans plus d'info avec quelle port est ouvert

screen:

➡️ Scanner tout un réseau local

nmap 172.232.0/24

En gros, cette commande va scanner les IP de 172.232.0 à 172.232.255. Pourquoi /24 permet-il de parcourir de 0 à 255 ? Je vous expliquerai ça dans un cours beaucoup plus détaillé, mais si vous voulez le savoir maintenant, je vous mettrai une source à la fin du cours qui vous apprendra comment fonctionne une adresse IP dans un réseau.

Bon, je ne vais pas faire de capture d’écran sur cette commande, ça reviendrait à scanner des IP dont je n’ai pas l’autorisation, et je vous déconseille fortement de le faire.

➡️ Avoir tout les info sur le port

nmap -A 172.232.76

Le -A permet d'avoir toutes les informations sur les ports scannés. C'est un scan beaucoup plus lourd et beaucoup moins discret, cependant... Il est beaucoup plus fiable et vous permet d'avoir toutes les infos sur votre cible, enfin, toutes les infos que le port est prêt à donner.

screen:

Là, on peut voir la version de mon SSH et la version de mon site web, ce qui peut être une ressource précieuse si elle n'est pas à jour.

➡️ La commande que j'utilise toujours en audit c'est la suivante:

nmap -p- -T5 -A <Ip> (-Pn)

-p- : Flag qui permet de scanner tous les ports. La commande par défaut ne scanne que les ports les plus connus. Là, on lui demande de scanner les 65 535 d'un serveur. On ne sait jamais, un petit port peut se cacher.

-T5: Le flag -T5 dans Nmap correspond au niveau de vitesse le plus rapide possible pour un scan, appelé "Insane".Il est extrêmement rapide mais très suspect, car très peu de machines communiquent à cette vitesse en temps normal. Généralement, quand je suis en audit, on sait que je suis là, donc je me fous complètement de la discrétion. Le plus lent est -T0 et on varie de -T0 à -T5. Attention avec le T5 il n'attend quasiment pas avant de renvoyer des requête ce qui peut surchager un réseau non préparé

-A: on l'a vue juste avant deuh

-Pn (facultatif) : Généralement Nmap va ping une machine avant de la scan. Certain firewall ou protection bloque les ping. Donc on demande à Nmap de scanner la machine même si il ne répond pas à un ping.

Si je fais cette commande le résultat sur le même que sur le screen précédent car je n'ai pas de port caché...Pour le moment

Bon maintenant qu'on à vue les outils pour de la reconnaissance active web on va pouvoir aller sur de la reconnaissance passive.

Je vous poste la suite dans un petit instant les loulou

Autiste asperger je présume ?

il y a un an

Ce qui est abordé ici est fiable.

L'op sait ce qu'il racconte malgré quelques fautes d'orthographes.

Continue, c'est cool.

L'op sait ce qu'il racconte malgré quelques fautes d'orthographes.

Continue, c'est cool.

il y a un an

Merci mon khey

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an

miko

1 an

Topic de qualité

J'espère que tu sera là au prochain cours miko

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an

PetitChaton

1 an

Ce qui est abordé ici est fiable.

L'op sait ce qu'il racconte malgré quelques fautes d'orthographes.

Continue, c'est cool.

L'op sait ce qu'il racconte malgré quelques fautes d'orthographes.

Continue, c'est cool.

T'es ingénieur en cyber toi aussi ?

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an

Autiste asperger je présume ?

Je sais pas tu pense ?

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an

J'essaierai de faire un topic plus clair la prochaine fois

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an

Kafu

1 an

Jy comprends un VELO lop tu m'entends?

Viens sur mon discord je serais ravi de ton t'expliquer

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an

narvalito

1 an

Tu gères

Merci mon khey

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

FDV, Je donne des cours de cybersécurité gratuit tout les vendredi -> https://discord.gg/PXFh8QXkej

il y a un an