Ce sujet a été résolu

Pavax précédent sur Bitcoin:  https://onche.org/topic/7[...]our-les-attardins-bitcoin

https://onche.org/topic/7[...]our-les-attardins-bitcoin

Dans le dernier pavax on a vu que la cryptographie asymétrique est au coeur des cryptomonnaies, mais j'ai pas vraiment expliqué comment ça marche ni même ce que c'était

Je vais énoncer toutes les définitions, alors pas besoin d'avoir lu l'autre post

Hash: Le résultat d'une fonction de hachage

La cryptographie asymétrique (ou cryptographie à clé publique), c'est pour faire court quand la clé de chiffrement est différente de la clé de déchiffrement

C'est différent de la cryptographie symétrique où il n'y a qu'une seule clé pour chiffer ET déchiffrer

Par exemple, quand vous encryptez un fichier RAR avec un mot de passe, c'est un algorithme de cryptographie symétrique (ici AES) et la clé est dérivée du mot de passe

Vous suivez c'est bon ?

Asymétrique = DEUX clés: la clé publique pour chiffrer, et la clé privée pour déchiffrer

La cryptographie asymétrique ça sert en général à deux trucs:

1. L'authentication, pour vérifier l'auteur d'un message

2. La confidentialité, pour qu'un message ne soit lisible QUE par certains destinataires autorisés

Ça repose sur les fonctions à sens unique, comme les fonctions de hachages

On va faire un exemple pratique pour comprendre

Blondin veut envoyer le message "Tu peux me lustrer le poireau avec ta prostate stp ?" à corbeille2fruit

Il souhaite que PERSONNE sauf corbeille2fruit ne puisse le lire pour des raisons de CONFIDENTIALITAY

1. corbeille2fruit va générer sa paire de clés, une publique et une privée

2. Il (et non ELLE) va envoyer sa clé publique à tout le monde

3. Blondin utilise la clé publique de corbeille2fruit pour chiffrer son message d'amour

4. Blondin envoie le texte chiffré sur un topic du forom, ça sera incompréhensible pour tout le monde

5. corbeille2fruit utilise sa clé privée (que seulement lui connait) et déchiffre le texte incompréhensible

6. corbeille2fruit peut lire le message

Avec ce tour de passe-passe cryptographique, on peut envoyer des messages privés avec des moyens de communications non-privés (ici un topic sur le forom)

C'est ça le fonctionnement général du chiffrement en cryptographie asymétrique

Il y a plusieurs protocoles qui implémentent ce fonctionnement, comme RSA

, ElGamal

, ElGamal

, ou la cryptographie à courbe elliptique

, ou la cryptographie à courbe elliptique

Ce qui nous intéresse c'est la cryptographie à courbe elliptique car c'est ce qui est utilisé par quasiment toutes les blockchains

La cryptographie sur les courbes elliptiques (ou ECC) c'est des "techniques" et protocoles cryptographiques qui utilisent des

La cryptographie sur les courbes elliptiques (ou ECC) c'est des "techniques" et protocoles cryptographiques qui utilisent des

C'est quoi des courbes elliptiques ? J'en sais rien fils de pute

Non je déconne

C'est une "famille" de

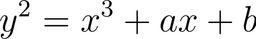

Il y a plusieurs "représentations" de cette "famille", celle-ci (

(où a et b sont des nombres réels)

Vous pouvez jouer et visualiser les différentes courbes selon a et b ici -> https://www.desmos.com/calculator/p8los15q3a

https://www.desmos.com/calculator/p8los15q3a

Attention, Bitcoin utilise une courbe elliptique de cette forme, mais c'est pas le cas de toutes les crypto

Ensuite, j'ai dit "avec certaines opérations géométriques possiblent sur ses points", accrochez vous:

Sur une courbe elliptique, on peut définir une addition entre deux points (c’est pas quelque chose d’évident, c'est différent d'une addition classique entre deux nombres). Grâce à cette opération, on peut aussi multiplier un point par un entier (ce qu’on appelle la multiplication scalaire)

PAR CONTRE, retrouver combien de fois il a fallu additionner un point pour obtenir un autre point, c'est très compliqué. Et c’est cette difficulté qui rend la cryptographie sur courbes elliptiques aussi intéressante

En gros:

- Multiplier un point, c’est facile.

- Trouver l’entier à partir du point de départ et d’arrivée, c’est très dur

C’est ce qu’on appelle le problème du logarithme discret sur les courbes elliptiques. C’est ce problème qui joue le rôle de fonction à sens unique dans l’ECC

Prenons un exemple pour illustrer

1. On a un point de départ sur la courbe, appelons-le G (comme "générateur")

2. On choisit un TRÈS grand nombre secret k

3. On calcule P = k × G (multiplication sur la courbe, pas une multiplication standard entre deux nombres)

Maintenant, même si quelqu’un connaît G et P, il est quasiment impossible de retrouver k

Dans les cryptos qui utilisent ECC, en pratique ça nous donne:

clé privée = un très grand nombre k, généré aléatoirement

clé publique = un point sur la courbe (k × G), généré avec k

C'est quoi un "point sur la courbe" ?

Un point sur cette courbe, c’est juste une paire de nombres (x, y) qui satisfait l'équation de la courbe elliptique utilisée

Sur les vraies courbes elliptiques utilisées en crypto, c’est pareil, sauf que les calculs se font souvent dans un champ fini (un ensemble de nombres modulo un grand nombre premier), ce qui rend les choses plus compliquées mais la logique est la même : un point est juste un couple (x,y) qui satisfait l’équation

Sur Bitcoin, la clé privée, c’est juste un très gros nombre (que tu dois jamais perdre autistin)

Et la clé publique (puis l’adresse Bitcoin) est dérivée de cette clé privée via la courbe elliptique

En résumé: les crypto utilisent la cryptographie sur courbes elliptiques parce que c'est très efficace pour la sécurité même si les concepts sont chelou

Dans le dernier pavax on a vu que la cryptographie asymétrique est au coeur des cryptomonnaies, mais j'ai pas vraiment expliqué comment ça marche ni même ce que c'était

Je vais énoncer toutes les définitions, alors pas besoin d'avoir lu l'autre post

Définitions

Fonction à sens unique

: une fonction qui est calculée facilement, mais qui est très dure à inverser

Fonction de hachage

: une fonction à sens unique qui associe, à une donnée de taille arbitraire, une donnée de taille fixeHash: Le résultat d'une fonction de hachage

La cryptographie asymétrique

C'est différent de la cryptographie symétrique où il n'y a qu'une seule clé pour chiffer ET déchiffrer

Par exemple, quand vous encryptez un fichier RAR avec un mot de passe, c'est un algorithme de cryptographie symétrique (ici AES) et la clé est dérivée du mot de passe

Vous suivez c'est bon ?

Asymétrique = DEUX clés: la clé publique pour chiffrer, et la clé privée pour déchiffrer

La cryptographie asymétrique ça sert en général à deux trucs:

1. L'authentication, pour vérifier l'auteur d'un message

2. La confidentialité, pour qu'un message ne soit lisible QUE par certains destinataires autorisés

Ça repose sur les fonctions à sens unique, comme les fonctions de hachages

On va faire un exemple pratique pour comprendre

Blondin veut envoyer le message "Tu peux me lustrer le poireau avec ta prostate stp ?" à corbeille2fruit

Il souhaite que PERSONNE sauf corbeille2fruit ne puisse le lire pour des raisons de CONFIDENTIALITAY

1. corbeille2fruit va générer sa paire de clés, une publique et une privée

2. Il (et non ELLE) va envoyer sa clé publique à tout le monde

3. Blondin utilise la clé publique de corbeille2fruit pour chiffrer son message d'amour

4. Blondin envoie le texte chiffré sur un topic du forom, ça sera incompréhensible pour tout le monde

5. corbeille2fruit utilise sa clé privée (que seulement lui connait) et déchiffre le texte incompréhensible

6. corbeille2fruit peut lire le message

Avec ce tour de passe-passe cryptographique, on peut envoyer des messages privés avec des moyens de communications non-privés (ici un topic sur le forom)

C'est ça le fonctionnement général du chiffrement en cryptographie asymétrique

Il y a plusieurs protocoles qui implémentent ce fonctionnement, comme RSA

Ce qui nous intéresse c'est la cryptographie à courbe elliptique car c'est ce qui est utilisé par quasiment toutes les blockchains

Cryptographie sur les courbes elliptiques

courbes elliptiques

C'est quoi des courbes elliptiques ? J'en sais rien fils de pute

Non je déconne

C'est une "famille" de

courbes algébriques

avec certaines opérations géométriques possiblent sur ses points Il y a plusieurs "représentations" de cette "famille", celle-ci (

équation de Weierstrass

) est probablement la plus importante (où a et b sont des nombres réels)

Vous pouvez jouer et visualiser les différentes courbes selon a et b ici ->

Attention, Bitcoin utilise une courbe elliptique de cette forme, mais c'est pas le cas de toutes les crypto

Ensuite, j'ai dit "avec certaines opérations géométriques possiblent sur ses points", accrochez vous:

Sur une courbe elliptique, on peut définir une addition entre deux points (c’est pas quelque chose d’évident, c'est différent d'une addition classique entre deux nombres). Grâce à cette opération, on peut aussi multiplier un point par un entier (ce qu’on appelle la multiplication scalaire)

PAR CONTRE, retrouver combien de fois il a fallu additionner un point pour obtenir un autre point, c'est très compliqué. Et c’est cette difficulté qui rend la cryptographie sur courbes elliptiques aussi intéressante

En gros:

- Multiplier un point, c’est facile.

- Trouver l’entier à partir du point de départ et d’arrivée, c’est très dur

C’est ce qu’on appelle le problème du logarithme discret sur les courbes elliptiques. C’est ce problème qui joue le rôle de fonction à sens unique dans l’ECC

Prenons un exemple pour illustrer

1. On a un point de départ sur la courbe, appelons-le G (comme "générateur")

2. On choisit un TRÈS grand nombre secret k

3. On calcule P = k × G (multiplication sur la courbe, pas une multiplication standard entre deux nombres)

Maintenant, même si quelqu’un connaît G et P, il est quasiment impossible de retrouver k

Dans les cryptos qui utilisent ECC, en pratique ça nous donne:

clé privée = un très grand nombre k, généré aléatoirement

clé publique = un point sur la courbe (k × G), généré avec k

C'est quoi un "point sur la courbe" ?

Un point sur cette courbe, c’est juste une paire de nombres (x, y) qui satisfait l'équation de la courbe elliptique utilisée

Sur les vraies courbes elliptiques utilisées en crypto, c’est pareil, sauf que les calculs se font souvent dans un champ fini (un ensemble de nombres modulo un grand nombre premier), ce qui rend les choses plus compliquées mais la logique est la même : un point est juste un couple (x,y) qui satisfait l’équation

Sur Bitcoin, la clé privée, c’est juste un très gros nombre (que tu dois jamais perdre autistin)

Et la clé publique (puis l’adresse Bitcoin) est dérivée de cette clé privée via la courbe elliptique

secp256k1

En résumé: les crypto utilisent la cryptographie sur courbes elliptiques parce que c'est très efficace pour la sécurité même si les concepts sont chelou

Sources

il y a 6 mois

Je suis trop claqué pour lire ce maxi pavax mais le sujet m'intéresse beaucoup, je fav et je up khey

il y a 6 mois

HunterSThompson

6 mois

Je suis trop claqué pour lire ce maxi pavax mais le sujet m'intéresse beaucoup, je fav et je up khey

il y a 6 mois

J'ai compris

Mais du coup c pas impossible a craquer, un ordinateur quantique y arriverait en théorie

Mais du coup c pas impossible a craquer, un ordinateur quantique y arriverait en théorie

Appuie sur Shift pour que s'étale mon nom BASTE en lettres capitales

il y a 6 mois

Dr-BASTE

6 mois

J'ai compris

Mais du coup c pas impossible a craquer, un ordinateur quantique y arriverait en théorie

Mais du coup c pas impossible a craquer, un ordinateur quantique y arriverait en théorie

Exact

On a pas encore des ordinateur quantiques capable de le faire, mais c'est possible quand on en aura d'assez puissant

La plupart des algorithmes de cryptographie sont affectés (notamment SSL/TLS)

Mais il y a des alternatives il y a certains systèmes qui ne se font pas niquer par les ordinateurs quantiques (par exemple https://en.wikipedia.org/wiki/Kyber)

https://en.wikipedia.org/wiki/Kyber)

Mais pour le coup j'ai pas trop étudier la question, et la recherche est en cours et très active

On a pas encore des ordinateur quantiques capable de le faire, mais c'est possible quand on en aura d'assez puissant

La plupart des algorithmes de cryptographie sont affectés (notamment SSL/TLS)

Mais il y a des alternatives il y a certains systèmes qui ne se font pas niquer par les ordinateurs quantiques (par exemple

Mais pour le coup j'ai pas trop étudier la question, et la recherche est en cours et très active

il y a 6 mois

La cryptographie asymétrique utilise deux clés distinctes — une publique pour chiffrer, une privée pour déchiffrer — permettant notamment d'assurer confidentialité et authentification. Elle repose sur des fonctions à sens unique, notamment les fonctions de hachage et les courbes elliptiques, qui rendent certaines opérations faciles dans un sens mais extrêmement difficiles dans l'autre. La cryptographie sur courbes elliptiques (ECC), utilisée notamment dans Bitcoin, fonctionne en multipliant un point sur une courbe avec un grand nombre secret, créant une clé publique à partir d’une clé privée. Grâce à la difficulté de résoudre le "logarithme discret elliptique", ECC permet une sécurité très élevée avec des clés relativement courtes.

Résumé

Résumé

Clique sur le meilleur topic du monde https://onche.org/topic/1[...]ete-forum#message_1972156

il y a 6 mois

Tableverte

6 mois

La cryptographie asymétrique utilise deux clés distinctes — une publique pour chiffrer, une privée pour déchiffrer — permettant notamment d'assurer confidentialité et authentification. Elle repose sur des fonctions à sens unique, notamment les fonctions de hachage et les courbes elliptiques, qui rendent certaines opérations faciles dans un sens mais extrêmement difficiles dans l'autre. La cryptographie sur courbes elliptiques (ECC), utilisée notamment dans Bitcoin, fonctionne en multipliant un point sur une courbe avec un grand nombre secret, créant une clé publique à partir d’une clé privée. Grâce à la difficulté de résoudre le "logarithme discret elliptique", ECC permet une sécurité très élevée avec des clés relativement courtes.

Résumé

Résumé

Ton post est pas intéressant, on va prendre le mien

il y a 6 mois

Par contre on dit chiffrement et déchiffrement et pas "cryptage" et "decryptage"

il y a 6 mois

chaise_vide_1

6 mois

Par contre on dit chiffrement et déchiffrement et pas "cryptage" et "decryptage"

J'ai corrigé chef mais amdullilah on s'en branle

il y a 6 mois

The Male Delusion Calculator highlights the gap between men’s perceptions and reality when it comes to dating, attractiveness, and standards. It challenges inflated self-assessments by comparing expectations to statistical likelihoods and social dynamics. for more details visit  https://maledelusioncalcu.com/

https://maledelusioncalcu.com/

il y a 3 mois

Joywhitw8223

3 mois

The Male Delusion Calculator highlights the gap between men’s perceptions and reality when it comes to dating, attractiveness, and standards. It challenges inflated self-assessments by comparing expectations to statistical likelihoods and social dynamics. for more details visit  https://maledelusioncalcu.com/

https://maledelusioncalcu.com/

C'est quoi ce site de merde qui donne des résultats différents si tu mets plusieurs fois les même infos dans le formulaire

il y a 3 mois